Ethernet

Panoramica di Ethernet

Ethernet - e le norme di attuazione

IEEE Standards

Il primo LAN nel mondo è stata la versione originale di Ethernet. Robert

Metcalfe e la sua collaboratori di Xerox ha progettato più di trenta anni fa.

Il primo Ethernet standard è stato pubblicato nel 1980 da un consorzio di

Digital Equipment Corporation, Intel e Xerox (DIX). Metcalfe Ethernet voleva

essere una norma condivisa da cui tutti potrebbero beneficiare, e, pertanto,

è stato rilasciato come uno standard aperto. I primi prodotti che sono stati

sviluppati da Ethernet standard sono stati venduti nei primi anni 1980. Nel

1985, l'Istituto di

Elettrotecnica ed Elettronica Engineers (IEEE) Standards Committee per gli enti

locali e reti metropolitane pubblicato standard per le LAN. Tali norme iniziare

con il numero 802. Lo standard per Ethernet è 802,3. IEEE voluto assicurarsi

che i suoi standard sono stati compatibili con quelli degli International

Standards Organization (ISO) e modello OSI. Al fine di garantire la compatibilità,

la 802,3 standard IEEE ha dovuto Indirizzamento le esigenze di Layer 1 e la parte

inferiore del Layer 2 del modello OSI. Di conseguenza, alcune piccole modifiche

agli standard Ethernet originale sono stati effettuati in 802,3.

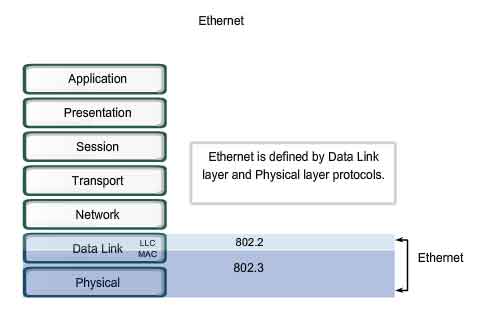

Ethernet opera in basso a due strati del modello OSI: il livello di Data Link e

il livello fisico.

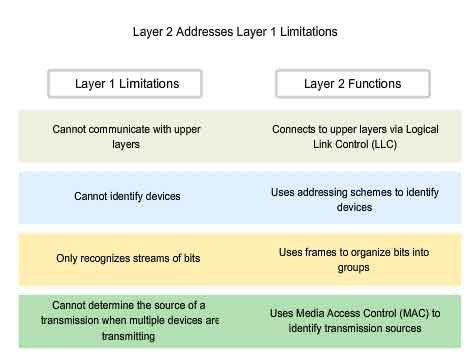

Ethernet - Layer 1 e Layer 2

Ethernet opera attraverso due strati del modello OSI. Il modello fornisce un

riferimento alla Ethernet che possono essere connessi, ma è effettivamente

attuato nella metà inferiore del Data Link layer, che è noto come il Media

Access Control (MAC) sublayer, e il solo strato fisico. Ethernet a Layer

1 comporta segnali, flussi di bit che viaggiano sui mezzi d'informazione, componenti fisici che

mettono segnali su mezzi di informazione, e varie topologie. Ethernet a Layer 1 svolge un

ruolo chiave nella comunicazione che si svolge tra dispositivi, ma ciascuna

delle sue funzioni ha limiti. Come mostra la figura, Ethernet a Layer 2 a indirizzi di queste

limitazioni.

Di Data Link sublayers contribuisce in maniera significativa alla compatibilità tecnologica e

di comunicazione del computer. MAC sublayer riguarda il fisico

componenti che verranno utilizzati per comunicare le informazioni e prepara i

dati per la trasmissione sui mass-media.

Il Logical Link Control (LLC) sublayer rimane relativamente indipendente dal

fisico attrezzature che verranno utilizzati per il processo di comunicazione.

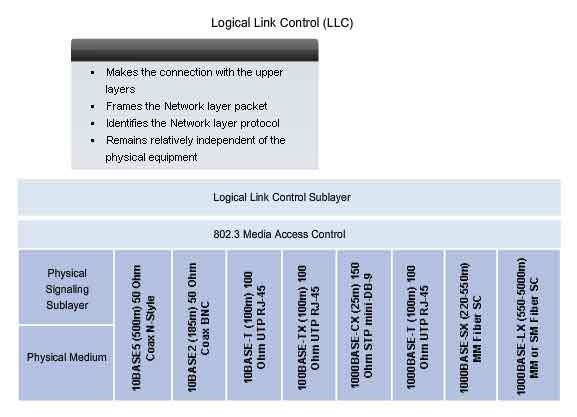

Logical Link Control - Collegarsi a strati superiori

Ethernet separa le funzioni del livello Data Link in due distinte sublayers: il

Logical Link Control (LLC) sublayer e il Media Access Control (MAC) sublayer.

Le funzioni descritte nel modello OSI per il Data Link Layer sono assegnati ai

LLC sublayers e MAC. L'uso di questi sublayers contribuisce in maniera

significativa alla compatibilità tra i diversi dispositivi di fine. Per

Ethernet, IEEE 802,2 standard descrive le funzioni LLC sublayer, e il 802,3

standard descrive il MAC sublayer e le funzioni di strato fisico. Logical Link

Control gestisce la comunicazione tra gli strati superiori e la messa in rete

il software e la strati inferiori, in genere l'hardware.

La LLC sublayer prende il protocollo di rete dati, che in genere è uno dei pacchetti IPv4,

e aggiunge informazioni di controllo per contribuire a consegnare il pacchetto al nodo di

destinazione. Layer 2 comunica con gli strati superiori attraverso LLC. LLC è implementata

nel software, e la sua attuazione è indipendente dalla fisica attrezzature. In

un computer, la LLC può essere considerato il software del driver per la scheda

di rete (NIC). Il driver della scheda NIC è un programma che interagisce direttamente con

l'hardware della scheda NIC per passare i dati tra i media e il Media Access

Control sublayer.

http://standards.ieee.org/getieee802/download/802.2-1998.pdf

http://standards.ieee.org/regauth/llc/llctutorial.html

http://www.wildpackets.com/support/compendium/reference/sap_numbers

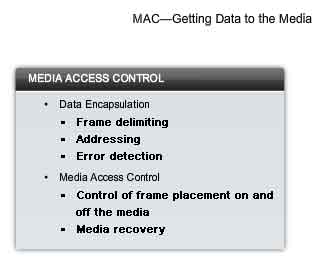

MAC - Passare i dati al mezzo di informazione

Media Access Control (MAC) è inferiore di Ethernet sublayer di Data Link layer.

Media Access Control è stata recepita con l'hardware, di solito nel computer

scheda di rete (NIC).

Ethernet MAC sublayer ha due responsabilità principali:

? Incapsulamento dei dati

? Controllo d'accesso al mezzo

Incapsulamento dei dati

Incapsulamento dei dati fornisce tre funzioni principali:

? Delimitazione dei frame

? Indirizzamento

? Rilevamento d'errore

I dati di incapsulamento processo comprende telaio di montaggio prima della

trasmissione e telaio parsing dietro ricezione di un frame. Al momento di

formare la frame, il MAC strato aggiunge un header e il rimorchio a Layer 3

PDU. L'uso di frame aiuti nella trasmissione di bit in cui sono collocati sui

media e nel gruppo di bit al nodo ricevente. Il processo di definizione

fornisce importanti delimitatori che sono utilizzati per identificare un gruppo

di bit che costituiscono una frame. Questo processo fornisce la

sincronizzazione tra la trasmissione e la ricezione di nodi. Il processo di

incapsulamento prevede anche Data Link Layer Indirizzamento. Ogni intestazione

Ethernet aggiunto nel quadro contiene il indirizzo fisico (indirizzo MAC) che

consente una frame da consegnare a un nodo di destinazione. Un ulteriore

funzione di incapsulamento dei dati è l'individuazione di errore. Ethernet ogni

fotogramma contiene un rimorchio con un controllo di ridondanza ciclica (CRC)

dei contenuti del frame. Dopo la ricezione di un frame, il nodo ricevente crea

un CRC confrontare a quello nel telaio. Se questi due CRC calcoli della

partita, con la frame può essere attendibile pervenuta senza errori.

Media Access Control

MAC sublayer controlla il collocamento di fotogrammi sui mezzi d'informazione e

la rimozione di fotogrammi da mezzi di informazione. Come il suo nome implica,

che gestisce i mezzi di controllo di accesso. Questo include l'apertura di

trasmissione e telaio di recupero dalla trasmissione fallimento a causa di

collisioni.

Topologia logica

La logica alla base della topologia Ethernet è un multi-accesso autobus. Ciò

significa che tutti i nodi (dispositivi) in tale segmento di rete parti medio.

Questo ulteriore significa che tutti i nodi in tale segmento di ricevere tutti

i fotogrammi trasmessi da qualsiasi nodo su tale segmento. Perché tutti i nodi

di ricevere tutte le cornici, ogni nodo deve determinare se un fotogramma è

quello di essere accolto e trattato da quel nodo. Ciò richiede l'esame della

Indirizzamento nel quadro fornito da l'indirizzo MAC. Ethernet fornisce un metodo

per determinare come i nodi parti l'accesso ai mezzi di informazione. I mezzi

di controllo di accesso per il metodo classico è Ethernet CSMA / CD (CSMA / CD).

http://standards.ieee.org/regauth/groupmac/tutorial.html

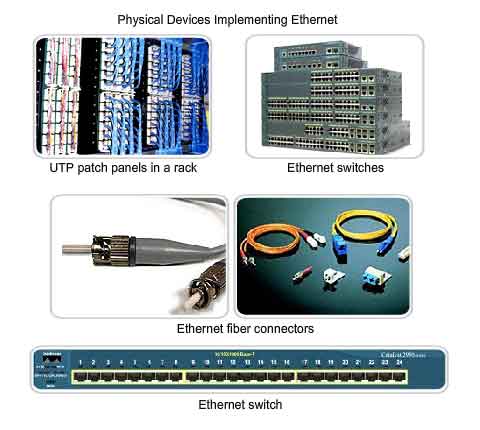

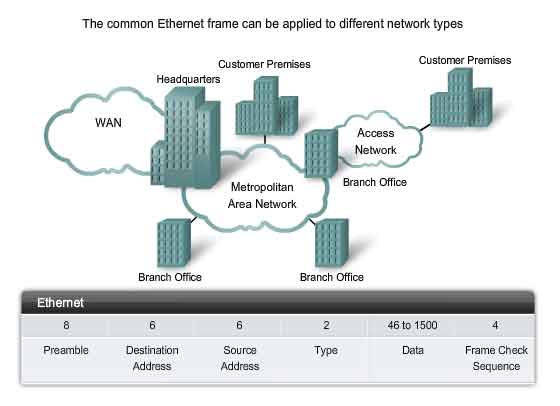

Implementazioni Fisiche di Ethernet

La maggior parte del traffico su Internet ha origine e si conclude con

connessioni Ethernet. Sin dal suo inizio negli anni 1970, Ethernet si è evoluta

per soddisfare la crescente domanda di alta velocità LAN. Quando i media in

fibra ottica è stata introdotta, Ethernet adattato a questa nuova tecnologia

per sfruttare la larghezza di banda superiore e basso tasso di errore che offre

fibra. Oggi, lo stesso protocollo che i dati trasportati a 3 Mbps può trasportare

dati a 10 Gbps.

Il successo di Ethernet è dovuta ai seguenti fattori:

? Semplicità e facilità di manutenzione

? Possibilità di integrare le nuove tecnologie

? Affidabilità

? Basso costo di installazione e di aggiornamento

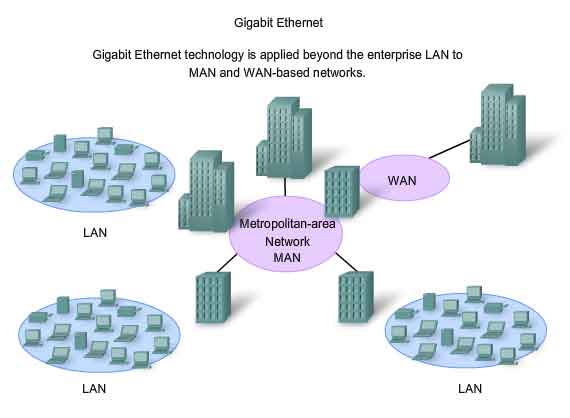

L'introduzione di Gigabit Ethernet ha esteso l'originale tecnologia LAN a

distanze che rendono uno Ethernet Metropolitan Area Network (MAN) e WAN

standard. Come una tecnologia associata con il livello fisico, Ethernet

specifica e implementa la codifica e la decodifica regimi che consentono

frame bit per essere trasportati come segnali attraverso i mezzi di

informazione. Dispositivi Ethernet fare uso di una vasta gamma di cavo e

connettore d'oneri. In reti di oggi, Ethernet UTP utilizza cavi in rame e in

fibra ottica di interconnettere i dispositivi di rete tramite intermediario

dispositivi come hub e switch. Con tutti i vari tipi di media che supporta

Ethernet, Ethernet telaio struttura rimane coerente in tutte le sue

implementazioni fisiche. E 'per questo motivo che può evolvere per soddisfare

la messa in rete di oggi.

Ethernet - Comunicazione attraverso la LAN

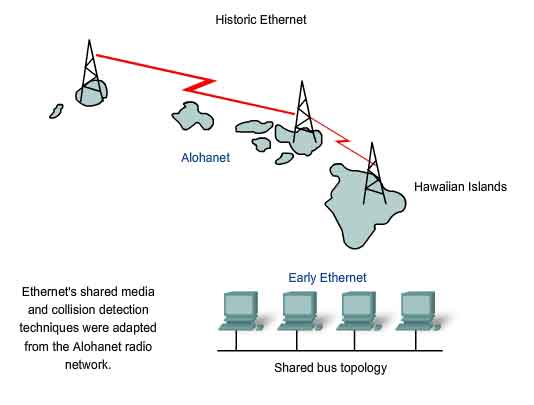

Storia di EthernetLe basi per tecnologia Ethernet è stabilito in primo luogo nel 1970 con un programma chiamato ALOHAnet. ALOHAnet è stata una rete radio digitale progettato per la trasmissione di informazioni su una frequenza radio comune tra le isole hawaiane. ALOHAnet richieste tutte le stazioni di seguire un protocollo in cui una richiesta di trasmissione unacknowledged ri-trasmissione dopo un breve periodo di attesa. Le tecniche per l'utilizzo di un comune medio in questo modo sono state poi applicate a cablata tecnologia in forma di Ethernet. Ethernet è stato progettato per ospitare più computer che sono stati interconnessi su un bus condiviso topologia. La prima versione di Ethernet incorporato un media di accesso metodo noto come CSMA / CD (CSMA / CD). CSMA / CD gestito i problemi causati quando più dispositivi tentano di comunicare attraverso un comune supporto fisico.

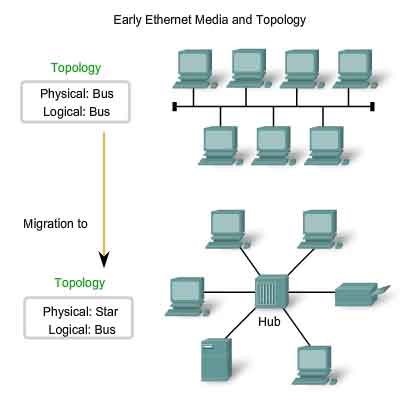

Precoce Ethernet Media

Le prime versioni di Ethernet via cavo coassiale usato per collegare i computer in una topologia bus. Ogni computer è stato collegato direttamente alla spina dorsale. Queste versioni precedenti di Ethernet sono stati conosciuti come Thicknet, (10BASE5) e Thinnet (10BASE2). 10BASE5, o Thicknet, usato una fitta coassiale che ha permesso di cablaggio per distanze fino a 500 metri prima del segnale richiesto un ripetitore. 10BASE2, o Thinnet, usato un sottile cavo coassiale che è stato più piccolo in diametro e più flessibile di quello consentito Thicknet e di cablaggio per le distanze di 185 metri. La capacità di migrare l'originale attuazione di Ethernet per le attuali e future implementazioni Ethernet si basa sulla praticamente invariata la struttura del telaio Layer 2. Mezzi fisici, mezzi di accesso, e dei mezzi di controllo hanno tutti i evoluta e continuerà a farlo. Ma il telaio Ethernet intestazione e rimorchio sono essenzialmente rimasto costante. I primi implementazioni di Ethernet sono stati impiegati in una bassa larghezza di banda LAN ambiente in cui l'accesso ai mezzi di informazione condivisa è stato gestito da CSMA e, successivamente, CSMA / CD. In altre ad essere un bus topologia logica a livello di Data Link, Ethernet anche utilizzato un bus topologia fisica. Questa topologia è diventato più problematico, in quanto la LAN è cresciuto più grande LAN e servizi messi a crescenti esigenze di infrastrutture. L'originale di spessore sottile e coassiale coassiale mezzi fisici sono stati sostituiti dai primi categorie di cavi UTP. Rispetto ai cavi coassiali, i cavi UTP sono stati più facili con cui lavorare, leggero e meno costoso. La topologia fisica è stato cambiato anche a una stella con topologia hub. Hub concentrare le connessioni. In altre parole, essi prendono un gruppo di nodi e consentire la rete per vedere come una singola unità. Quando un frame arriva a un porto, è copiato in altri porti in modo che tutti i segmenti della rete LAN ricevere la frame. Utilizzare l'hub in questo bus topologia di rete maggiore affidabilità, consentendo un singolo cavo a fallire senza danneggiare l'intera rete. Tuttavia, ripetendo la frame a tutti gli altri porti non ha risolto il problema di collisioni. Più avanti in questo capitolo, potrete vedere come le questioni con le collisioni in reti Ethernet sono gestite con l'introduzione di opzioni in rete.

Gestione della collisione in Ethernet

Legacy Ethernet

In 10BASE-T reti, di solito il punto centrale del segmento di rete è stato un hub. Ciò ha creato un comune mezzi di informazione. Perché i media è condiviso, solo una stazione può trasmettere con successo alla volta. Questo tipo di connessione viene descritto come una comunicazione half-duplex. Come più dispositivi sono stati aggiunti a una rete Ethernet, l'importo del telaio collisioni aumentato in maniera significativa. Durante i periodi di bassa attività di comunicazione, i pochi che si verificano collisioni sono gestiti dal CSMA / CD, con poco o nessun impatto sulle prestazioni. Come il numero di dispositivi e il successivo aumento di traffico dati, tuttavia, l'aumento delle collisioni può avere un impatto significativo sugli utenti esperienza. Una buona analogia è quando lasciamo per il lavoro o la scuola nelle prime ore del mattino, le strade sono relativamente chiare e non congestionati. Più tardi, quando sono più automobili sulle strade, non ci può essere collisioni e il traffico rallenta.

Ethernet attuale

Uno sviluppo significativo che il miglioramento delle prestazioni LAN è stata l'introduzione di switch a sostituire in hub Ethernet basata su reti. Questo sviluppo corrispondeva strettamente con lo sviluppo di 100BASE-TX Ethernet. Switch in grado di controllare il flusso di dati di isolare ogni porto e invio di un solo fotogramma per la corretta destinazione (se la destinazione è noto), piuttosto che inviare ogni frame per ogni dispositivo. Lo switch riduce il numero di dispositivi di ricezione di ogni singolo frame, che a sua volta riduce o riduce al minimo la possibilità di collisioni. Questo, e la successiva introduzione di comunicazione full-duplex (con una connessione che può portare sia trasmessi e ricevuti segnali allo stesso tempo), ha consentito lo sviluppo di 1Gbps Ethernet e oltre.

Passare a 1Gbps e oltre

Le domande che attraversano rete di collegamenti su base giornaliera imposta anche il più robusto reti. Per esempio, il crescente impiego di Voice over IP (VoIP) e servizi multimediali che richiede le connessioni sono più veloci di 100 Mbps Ethernet. Gigabit Ethernet è utilizzato per descrivere Ethernet implementazioni che forniscono la larghezza di banda di 1000 Mbps (1 Gbps) o maggiore. Questa capacità è stata costruita sul full-duplex e la capacità UTP e in fibra ottica di media delle precedenti tecnologie Ethernet. L'aumento delle prestazioni di rete quando è significativo potenziale di throughput aumenta da 100 Mbps a 1 Gbps e superiori. Aggiornamento a 1 Gbps Ethernet non sempre significa che l'infrastruttura di rete esistente di cavi e switch deve essere completamente sostituita. Alcune delle attrezzature e di cablaggio in moderno e ben progettato e installato reti potrebbero essere in grado di lavorare a velocità più elevate, con solo il minimo aggiornamento. Questa capacità ha il vantaggio di ridurre il costo totale di proprietà della rete.

Ethernet oltre la LAN

L'aumento delle distanze di cablaggio attivato mediante l'utilizzo di fibra ottica cavo Ethernet in reti basate su si è tradotta in un offuscamento della distinzione tra LAN e WAN. Ethernet è stato inizialmente limitato alla LAN via cavo sistemi all'interno dei singoli edifici, e poi esteso ad tra edifici. Si può ora essere applicato in tutta una città in quello che è conosciuto come un Metropolitan Area Network (MAN).

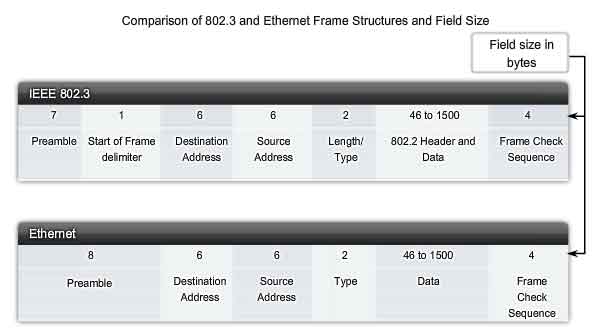

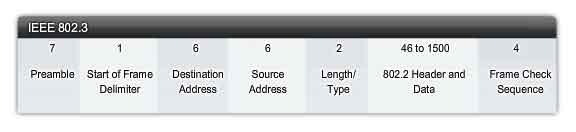

Ethernet frame

Frame - Encapsulating il pacchettoEthernet telaio struttura aggiunge intestazioni e rimorchi intorno al Layer 3 PDU per incapsulare il messaggio che viene inviato. Sia Ethernet intestazione e rimorchio sono varie sezioni di informazioni che vengono utilizzate dal protocollo Ethernet. Ogni sezione del telaio è chiamato un campo. Ci sono due stili di elaborazione Ethernet: IEEE 802.3 (originale) e la rivista IEEE 802.3 (Ethernet). Le differenze tra la definizione di stili sono minime. La più significativa differenza tra il IEEE 802.3 (originale) e la rivista IEEE 802,3 è l'aggiunta di un fotogramma iniziale Delimitatore (SFD) e una piccola modifica al campo Tipo di includere la lunghezza, come mostrato in figura.

Dimensioni frame ethernet

L'originale Ethernet standard minimo definito il formato della struttura come 64 byte e il massimo di 1518 byte. Questo include tutti i byte dal Destinazione campo Indirizzo MAC attraverso la Frame Check Sequence (FCS). Preambolo e fotogramma iniziale Delimitatore campi non sono inclusi nel descrivere la dimensione di un fotogramma. IEEE 802.3ac standard, uscito nel 1998, haesteso il massimo ammissibile di formato della struttura a 1522 byte. La dimensione del frame è stato aumentato a ospitare una tecnica chiamata Virtual Local Area Network (VLAN). VLAN vengono creati all'interno di una rete e saranno presentati in un secondo corso. Se le dimensioni di un frame trasmessi è inferiore al minimo o superiore al massimo, dispositivo di ricezione gocce telaio. Perdita di alcuni fotogrammi sono suscettibili di essere il risultato di collisioni o altri segnali indesiderati e sono quindi considerati non validi.

I campi preamble e Start Frame Delimiter

I campi Preamble (7 bytes) e Start Frame Delimiter (SFD) (1 byte) sono utilizzati per la sincronizzazione tra l'invio e la ricezione dispositivi. Questi primi otto byte di frame vengono utilizzati per ottenere l'attenzione del ricevente nodi. In sostanza, il primo pochi byte raccontare i ricevitori per arrivare pronto a ricevere un nuovo telaio.

Campo Indirizzo Destinazione MAC

Il campo Indirizzo destinazione MAC (6 bytes) è l'identificativo per il destinatario. Come ricorderete, questo indirizzo viene utilizzato da Layer 2 per assistere i dispositivi per determinare se un fotogramma è a loro rivolte. L'indirizzo nel frame viene confrontata con l'indirizzo MAC del dispositivo. Se vi è una corrispondenza, il dispositivo accetta la frame.

Campo Indirizzo Sorgente MAC

Fonte il campo Indirizzo MAC (6 byte) identifica la frame della scheda NIC originari o interfaccia. Passa anche utilizzare questo indirizzo per aggiungere al loro tabelle di ricerca. Il ruolo delle opzioni saranno discussi più avanti nel capitolo.

Lunghezza / Tipo di campo

La Lunghezza / Tipo campo (2 byte) definisce l'esatta lunghezza del telaio del campo dati. Questo è utilizzato in seguito come parte del FCS al fine di garantire che il messaggio è stato ricevuto correttamente. O di una lunghezza o di un tipo possono essere iscritti qui. Tuttavia, solo l'uno o l'altro possono essere utilizzati in un dato attuazione. Se lo scopo del campo è quello di designare un tipo, il campo Tipo di protocollo che descrive è attuato. Campo Lunghezza / Tipo è stato indicato come solo Lunghezza nelle prime versioni e IEEE solo come Digitare il DIX versione. Questi due usi del settore sono stati ufficialmente combinati in una successiva versione IEEE perché sono stati entrambi gli usi comuni. Ethernet campo Tipo II è integrato nel telaio attuale 802,3 definizione. Ethernet II è il formato di frame Ethernet che è utilizzato in reti TCP / IP. Quando un nodo riceve un frame, deve esaminare la Lunghezza / Tipo campo per determinare quali di livello superiore è presente protocollo. Se i due-ottetto valore è pari o superiore a 0x0600 esadecimale o decimale 1536, poi il contenuto del campo dati vengono decodificati secondo il protocollo indicato.

Campi Dati e Pad

I campi Dati e Pad (46 - 1500 bytes) contengono i dati incapsulati da un più alto livello, che è un generico Layer 3 PDU, o più comunemente, un pacchetto IPv4. Tutti i frame deve essere di almeno 64 bytes di lunghezza. Se un piccolo pacchetto viene incapsulato, il pad è usato per aumentare le dimensioni della frame a questa dimensione minima.

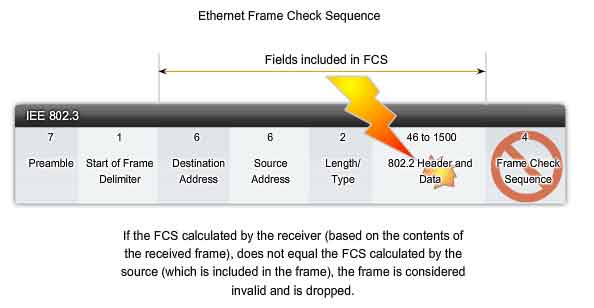

Frame Check Sequence campo

Frame Check Sequence (FCS) campo (4 byte) viene usato per rilevare errori in una frame. Si utilizza un controllo di ridondanza ciclica (CRC). L'invio dispositivo include i risultati di un CRC nel campo FCS del telaio. Dispositivo di ricezione riceve il telaio e genera un CRC a cercare errori. Se i calcoli di corrispondenza, non si sono verificati errori. Calcoli che non corrispondono sono una indicazione che i dati è cambiato, pertanto il telaio è diminuito. Un cambiamento nei dati potrebbe essere il risultato di una perturbazione dei segnali elettrici che rappresentano i bit.

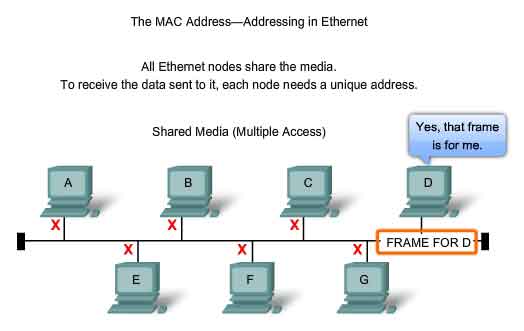

Ethernet MAC Address

Inizialmente, Ethernet è stato implementato come parte di una topologia bus. Ogni dispositivo di rete è stato collegato allo stesso, condivisa mezzi di informazione. In basso traffico o di reti di piccole dimensioni, questo è stato uno spiegamento accettabile. Il principale problema da risolvere è stato il modo per identificare ogni dispositivo. Il segnale potrebbe essere inviate a ogni dispositivo, ma come ogni dispositivo di identificare se fosse il destinatario del messaggio? Un identificatore unico chiamato Media Access Control (MAC) è stata creata per contribuire a determinare la fonte e l'indirizzo di destinazione all'interno di una rete Ethernet. Indipendentemente da quale varietà di Ethernet è stato utilizzato, la convenzione di denominazione fornito di un metodo di identificazione dispositivo a un livello più basso del modello OSI. Come ricorderete, MAC Indirizzamento è aggiunto come parte di un Layer 2 PDU. Un indirizzo MAC Ethernet è un 48 bit valore binario espresso in 12 cifre esadecimali.

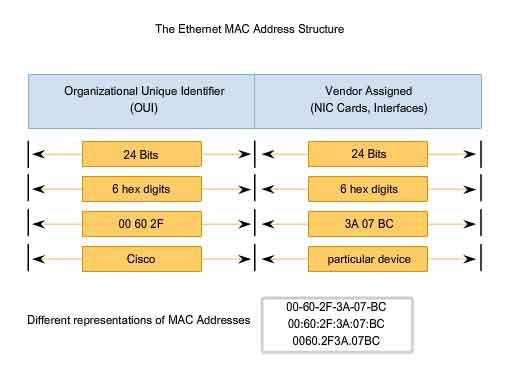

Struttura dell'Indirizzo MAC

L'indirizzo MAC valore è un risultato diretto della IEEE-applicate regole per i fornitori a livello globale al fine di garantire indirizzi univoci per ogni dispositivo Ethernet. Le regole stabilite dal IEEE richiede alcuna venditore che vende dispositivi Ethernet per la registrazione con IEEE. IEEE assegna il venditore a 3 byte codice, chiamato organizzativo Unique Identifier (OUI).

IEEE richiede un fornitore di seguire due semplici regole:

? Tutti gli indirizzi MAC assegnato a una scheda NIC o di altro dispositivo Ethernet che devono utilizzare il fornitore OUI assegnato come i primi 3 byte.

? Tutti gli indirizzi MAC con lo stesso OUI deve essere assegnato un valore univoco (codice fornitore o il numero di serie) negli ultimi 3 byte.

L'indirizzo MAC è spesso definito come uno burned-in address (BIA) perché è bruciato in ROM (Read-Only Memory) della scheda NIC. Ciò significa che l'indirizzo è codificato in modo permanente chip ROM - non può più essere modificato da un programma software. Tuttavia, quando il computer si avvia, la scheda NIC copie l'indirizzo nella RAM. In sede di esame di frame, è l'indirizzo nella RAM che viene utilizzata come fonte indirizzo confrontare con l'indirizzo di destinazione. L'indirizzo MAC viene utilizzato dal NIC per determinare se un messaggio deve essere superato per gli strati superiori per l'elaborazione.

I dispositivi di rete

Quando il dispositivo è fonte la trasmissione del messaggio a una rete Ethernet, le informazioni entro la destinazione indirizzo MAC è allegato. La fonte dispositivo invia i dati attraverso la rete. Ogni scheda NIC in rete le informazioni di opinioni per vedere se l'indirizzo MAC corrisponde il suo indirizzo fisico. Se non esiste una corrispondenza, il dispositivo rigetti la frame. Quando il frame raggiunge la destinazione in cui il MAC della scheda NIC corrisponda al MAC di destinazione del telaio, la scheda NIC supera la frame della OSI strati, dove il processo di decapsulation aver luogo. Tutti i dispositivi collegati a una rete LAN Ethernet MAC-hanno affrontato le interfacce. Diversi hardware e produttori di software potrebbe rappresentare l'indirizzo MAC esadecimale in diversi formati. L'indirizzo potrebbe essere formati simili a 00-05-9A-3C-78-00, 00:05:9 A: 3C: 78:00, o 0005.9A3C.7800. Indirizzi MAC vengono assegnati ai posti di lavoro, server, stampanti, switch, router e - a qualsiasi dispositivo che devono essere originari e / o ricevere dati sulla rete.

Esadecimale Numerazione e indirizzamento

La numerazione esadecimale

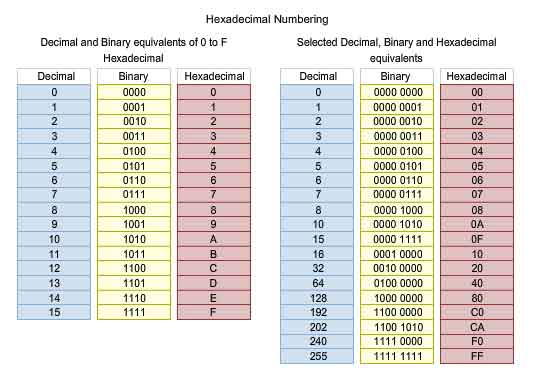

Esadecimale ( "Hex") è un modo conveniente per rappresentare valori binari. Così come decimale è una base di dieci e sistema di numerazione binario è base due, esadecimale è un sistema base sedici. 16 La base di numerazione sistema utilizza i numeri da 0 a 9 e le lettere A, a F. La figura mostra l'equivalente decimale, binario, esadecimale e binario valori per 0000 a 1111. E 'più facile per noi di esprimere un valore come una singola cifra esadecimale che come quattro bit.

Comprendere i Byte

Dato che 8 bit (un byte) è un comune binario raggruppamento, binario 00000000 a 11111111 può essere rappresentato in esadecimale come la gamma 00 a FF. Leader zeri sono sempre visualizzate per completare l'8 bit di rappresentanza. Ad esempio, il valore binario 0000 1010 è mostrato come in esadecimale 0A.

Rappresentazione dei valori esadecimali

Nota: E 'importante distinguere i valori esadecimali da valori decimali per quanto riguarda i caratteri da 0 a 9, come mostrato in figura. Esadecimale è di solito rappresentata in testo per il valore preceduto da 0x (ad esempio 0x73) o un deponente 16. Meno comunemente, può essere seguita da un H, per esempio 73H. Tuttavia, poiché il pedice testo non è riconosciuto in linea di comando o ambienti di programmazione, le tecniche di rappresentazione esadecimale è preceduta con "0x" (zero X). Pertanto, gli esempi di cui sopra sarebbe dimostrato come 0x0A e 0x73, rispettivamente. Esadecimale viene utilizzato per rappresentare gli indirizzi Ethernet MAC e IP versione 6 indirizzi. Avete visto in esadecimale utilizzato i pacchetti Byte riquadro di Wireshark dove viene utilizzato per rappresentare i valori binari all'interno di cornici e pacchetti.

Esadecimale Conversioni

Numero di conversioni tra decimale e esadecimale valori sono semplici, ma rapidamente moltiplicando o dividendo di 16 non è sempre conveniente. Se tali conversioni sono tenuti, di solito è più facile convertire il decimale o esadecimale al valore binario, e poi di convertire il valore binario sia decimale o esadecimale a seconda dei casi. Con la pratica, è possibile riconoscere il binario bit modelli che corrispondono al decimale e esadecimale valori. La figura mostra i modelli selezionati per 8 bit valori.

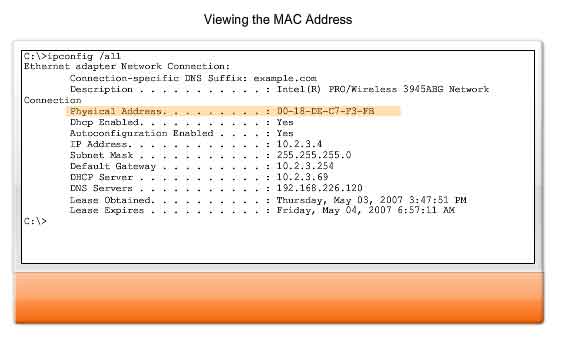

La visualizzazione del MAC

Uno strumento per esaminare l'indirizzo MAC del nostro computer è il comando ipconfig / all o ifconfig. Nel grafico, legale l'indirizzo MAC di questo computer. Se si ha accesso, puoi provare questo sul tuo computer. È possibile che si desideri la ricerca di OUI l'indirizzo MAC di determinare il produttore del NIC.

Un altro strato di indirizzamento

Data Link Layer

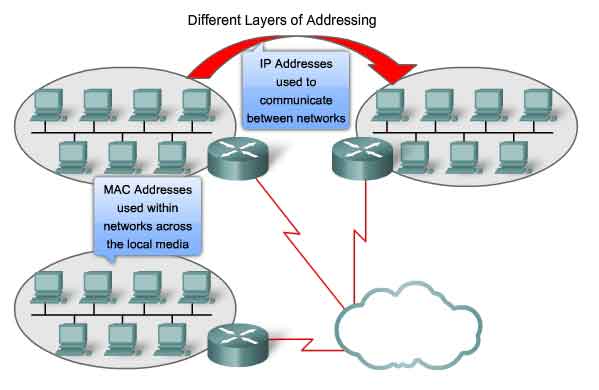

OSI Data Link layer (Layer 2) fisico Indirizzamento, attuata come un indirizzo MAC Ethernet, è utilizzato per il trasporto di tutta la frame i media locali. Pur disponendo unico indirizzi host, gli indirizzi fisici sono non-gerarchico. Essi sono associati a un particolare dispositivo a prescindere dalla sua ubicazione o in rete a cui è collegata. Questi indirizzi Layer 2 non hanno alcun significato al di fuori della rete locale mezzi di informazione. Un pacchetto può avere a percorrere una serie di diverse tecnologie di collegamento dati in locale e reti di vasta area, prima di raggiungere la sua destinazione. Una fonte dispositivo, pertanto, non ha alcuna conoscenza della tecnologia utilizzata in intermedi e di destinazione di reti o la loro Layer 2 e indirizzi e telaio strutture.

Livello di rete

Livello di rete (Layer 3) indirizzi, come ad esempio gli indirizzi IPv4, fornire l'onnipresente, affrontando logico che è inteso a livello sia di origine e di destinazione. Per arrivare alla sua destinazione, un pacchetto porta la destinazione Layer 3 indirizzo dalla sorgente. Tuttavia, come è incorniciato da diversi Data Link Layer protocolli lungo il percorso, il Layer 2 indirizzo che riceve ogni volta che si applica solo a quella parte locale del viaggio e dei suoi mezzi di informazione.

In breve:

? Il livello di rete consente di indirizzo il pacchetto da trasmettere verso la sua destinazione.

? Il Data Link Layer indirizzo consente il pacchetto deve essere attuata dalla media locali in ogni segmento.

Ethernet Unicast, Multicast & Broadcast

In Ethernet, diversi indirizzi MAC sono utilizzati per Layer 2 unicast, multicast e broadcast di comunicazione.

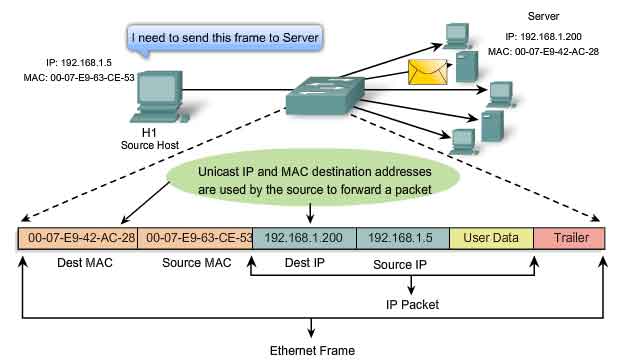

Unicast

Un indirizzo MAC unicast è l'indirizzo univoco utilizzato quando un frame viene inviato da un unico dispositivo a singolo dispositivo di destinazione. Nell'esempio mostrato nella figura, un host con indirizzo IP 192.168.1.5 (fonte) la richiesta di una pagina web dal server a indirizzo IP 192.168.1.200. Unicast per un pacchetto di essere inviati e ricevuti, un indirizzo IP di destinazione deve essere nel pacchetto IP header. Un corrispondente indirizzo MAC di destinazione deve essere presente anche nella frame header Ethernet. L'indirizzo IP e indirizzo MAC si combinano per fornire dati a uno specifico host di destinazione.

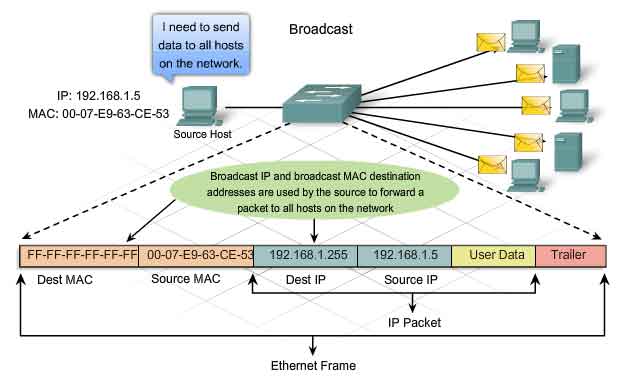

Broadcast

Con una trasmissione, il pacchetto contiene un indirizzo IP di destinazione che dispone di tutti quelli (1S) nella parte host. Questa numerazione l'indirizzo significa che tutti gli host che sulla rete locale (trasmissione di dominio) e di processo ricevere il pacchetto. Molti protocolli di rete, come ad esempio Dynamic Host Configuration Protocol (DHCP) e Address Resolution Protocol (ARP), utilizzare trasmissioni. Come ARP utilizza trasmissioni ad mappa Layer 2 aLayer 3 indirizzi è discusso più avanti in questo chapter.As indicato in figura, una trasmissione indirizzo IP di una rete ha bisogno di un corrispondente indirizzo MAC broadcast nel frame Ethernet. A reti Ethernet, l'indirizzo MAC di trasmissione è 48 quelli visualizzati come esadecimale FF-FF-FF-FF-FF-FF.

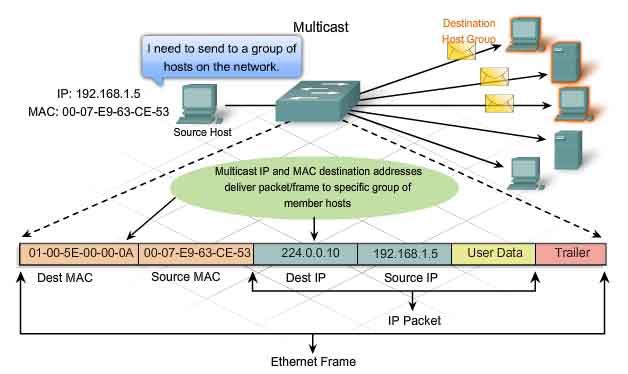

Multicast

Ricorda che gli indirizzi multicast consentire una fonte dispositivo di inviare un pacchetto a un gruppo di dispositivi. Dispositivi che appartengono a un gruppo multicast viene assegnato un gruppo multicast indirizzo IP. La gamma di indirizzi multicast è da 224.0.0.0 a 239.255.255.255. Perché gli indirizzi multicast rappresentano un gruppo di indirizzi (a volte chiamato un gruppo ospitante), esse possono essere utilizzate solo come destinazione di un pacchetto. La fonte avrà sempre un indirizzo unicast. Esempi di indirizzi multicast in cui sarebbero stati utilizzati sono in remoto di gioco, dove molti giocatori sono collegati in remoto, ma giocare lo stesso gioco, e la formazione a distanza tramite video conferenza, in cui molti studenti sono collegati alla stessa classe. Come con l'unicast e broadcast indirizzi, il multicast indirizzo IP richiede un corrispondente indirizzo MAC multicast a fornire effettivamente cornici a una rete locale. Il multicast indirizzo MAC è un valore speciale che inizia con 01-00-5E in esadecimale. Il valore di conversione estremità inferiore di 23 bits il gruppo multicast IP address in restanti 6 caratteri esadecimali di l'indirizzo Ethernet. I rimanenti bit nella indirizzo MAC è sempre uno "0".

Un esempio, come mostrato nel grafico, è esadecimale 01-00-5E-00-00-0A. Ogni carattere esadecimale binario è di 4 bit.

http://www.iana.org/assignments/ethernet-numbers

http://www.cisco.com/en/US/docs/app_ntwk_services/waas/acns/v51/configuration/central/guide/51ipmul.html

http://www.cisco.com/univercd/cc/td/doc/cisintwk/ito_doc/ipmulti.htm

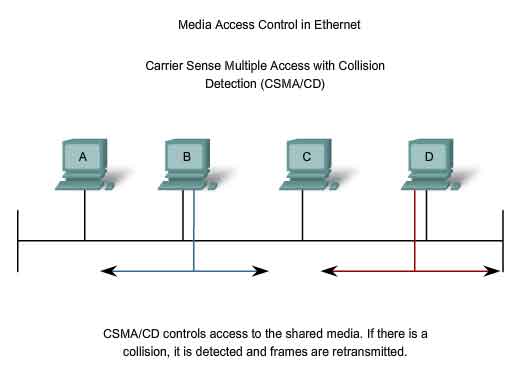

Ethernet Media Access Control

Media Access Control in EthernetIn un ambiente mediatico condiviso, tutti i dispositivi hanno la garanzia di accesso al mezzo, ma non hanno la priorità su richiesta. Se più di un dispositivo trasmette simultaneamente, i segnali fisici si scontrano e la rete deve recuperare, al fine di comunicazione per continuare. Collisioni sono i costi che Ethernet paga per ottenere il basso overhead associato ad ogni trasmissione. Ethernet usa CSMA / CD (CSMA / CD) per rilevare e gestire le collisioni e gestire la ripresa delle comunicazioni. Perché tutti i computer tramite Ethernet inviare loro messaggi sugli stessi mezzi di informazione, un sistema distribuito di coordinamento (CSMA) è utilizzata per rilevare le attività elettrica sul cavo. Un dispositivo può quindi determinare quando esso può trasmettere. Quando un dispositivo rileva che nessun altro computer sta inviando una frame, o vettore segnale, il dispositivo trasmette, se ha qualcosa da inviare.

CSMA / CD - il processo

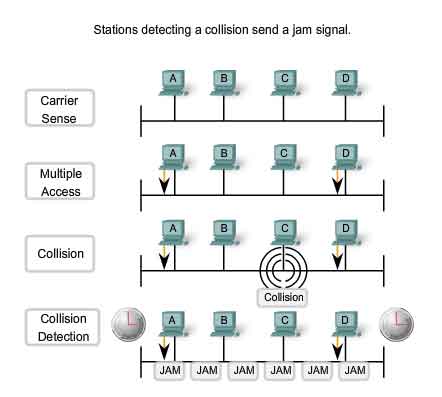

Carrier Sense

Nel CSMA / CD metodo di accesso, tutti i dispositivi di rete che sono presenti messaggi da inviare deve ascoltare prima di trasmettere. Se il dispositivo rileva un segnale proveniente da un altro dispositivo, esso attendere per un determinato periodo di tempo prima di tentare di trasmettere. Quando non c'è traffico rilevato, un dispositivo che trasmette il suo messaggio. Mentre questa trasmissione sta avvenendo, il dispositivo continua ad ascoltare il traffico o per collisioni sulla LAN. Dopo il messaggio viene inviato, il dispositivo torna alla sua impostazione predefinita la modalità di ascolto.

Multi-accesso

Se la distanza tra i dispositivi è tale che la latenza di un dispositivo di segnali significa che i segnali non vengono rilevati da un secondo dispositivo, il secondo dispositivo può iniziare a trasmettere, anche. I mezzi di informazione ha ora due dispositivi di trasmissione loro segnali allo stesso tempo. I loro messaggi si propagano attraverso i media fino a quando non incontro a vicenda. A quel punto, i segnali di mixare e il messaggio viene distrutto. Anche se i messaggi sono danneggiati, l'insieme di segnali rimanenti continua a propagarsi attraverso i mezzi di informazione.

Rilevamento di Collisione

Quando un dispositivo è in modalità di ascolto, è in grado di rilevare quando si verifica una collisione sui mezzi di informazione condivisa. L'individuazione di una collisione è reso possibile perché tutti i dispositivi in grado di rilevare un aumento di ampiezza del segnale di sopra del livello normale. Una volta che si verifica una collisione, gli altri dispositivi in modalità di ascolto - così come tutti i dispositivi di trasmissione - rileverà l'aumento del segnale di ampiezza. Una volta individuati, ogni dispositivo che trasmette continuerà a trasmettere al fine di garantire che tutti i dispositivi sulla rete di rilevare la collisione.

Jam di segnale e Backoff casuale

Una volta che la collisione è rilevata dalla trasmissione di dispositivi, inviare un segnale di inceppamenti. Inceppamenti questo segnale viene utilizzato per comunicare agli altri dispositivi di collisione, in modo che essi invocare un algoritmo di backoff. Questo algoritmo backoff cause tutti i dispositivi per interrompere la trasmissione per un casuale quantità di tempo, che permette la collisione segnali per ridiscendere. Dopo il ritardo, è scaduta il dispositivo, il dispositivo torna in "ascolto prima di trasmettere". Un periodo di backoff casuale garantisce che i dispositivi che sono stati coinvolti nella collisione non provare a inviare traffico di nuovo allo stesso tempo, che causerebbe l'intero processo di ripetere. Ma, ciò significa anche che un terzo dispositivo può trasmettere prima di uno dei due coinvolti nella collisione originale ha la possibilità di ri-trasmissione.

Hub e domini di collisione

Dato che si verifichino collisioni di tanto in tanto, in ogni comune della topologia di media - anche quando impiegano CSMA / CD - dobbiamo esaminare le condizioni che può risultare in un aumento delle collisioni. A causa della rapida crescita di Internet:

? Maggiori informazioni sono in corso di dispositivi connessi alla rete.

? Dispositivi di accesso alla rete di media più di frequente.

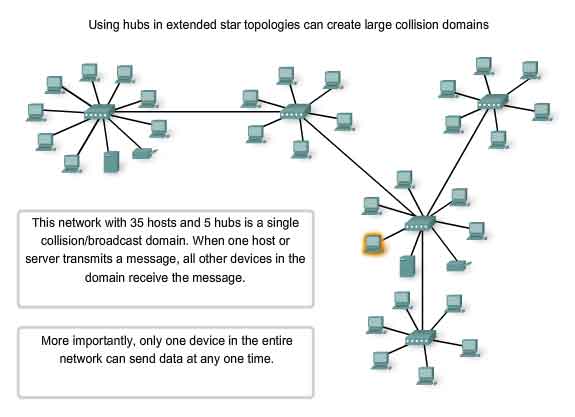

? distanze tra i dispositivi sono in aumento.

Hub ricordare che sono stati creati come intermediario dispositivi di rete che consentono più nodi per connettersi a mezzi di informazione condivisa. Noto anche come multi-porta ripetitori, hub ritrasmissione di dati ricevuti segnali a tutti i dispositivi collegati, tranne quella dalla quale ha ricevuto i segnali. Hub non eseguire funzioni di rete come ad esempio la direzione di dati basati su indirizzi. Hub e ripetitori sono dispositivi di intermediario, che si estendono la distanza che cavi Ethernet in grado di raggiungere. Perché hub operare a livello fisico, che trattano solo con i segnali sui mezzi d'informazione, può verificarsi collisioni tra i dispositivi e questi si collegano ai mozzi. Inoltre, utilizzando gli hub di rete per fornire l'accesso a più utenti di ridurre le prestazioni per ogni utente, perché fissa capacità dei mezzi di informazione deve essere condiviso tra più e più dispositivi. I dispositivi collegati che l'accesso ad un regime comune di mezzi di informazione tramite un hub o di una serie di hub collegato direttamente compongono quella che è nota come una collisione dominio. Un dominio di collisione viene indicato anche come un segmento di rete. Hub e ripetitori quindi avere l'effetto di aumentare le dimensioni del dominio di collisione. Come illustrato nella figura, l'interconnessione degli hub forma fisica topologia chiamato un lungo stella. Esteso la stella in grado di creare un notevolmente ampliata collisione dominio. Un aumento del numero di collisioni riduce l'efficienza della rete e l'efficacia fino a quando le collisioni diventare un fastidio per l'utente. Anche se CSMA / CD è una frame di collisione sistema di gestione, è stato progettato per gestire le collisioni solo per un numero limitato di dispositivi e per le reti con luce utilizzo della rete. Pertanto, altri meccanismi sono necessari quando un gran numero di utenti richiedono l'accesso e quando più attivo l'accesso alla rete è necessaria.

Vedremo che l'utilizzo di opzioni in luogo di hub può cominciare ad alleviare il problema.

http://standards.ieee.org/getieee802/802.3.html

Ethernet Timing

Livello fisico più veloce di implementazioni Ethernet introdurre la complessità di gestione delle collisioni.

Latenza

Come discusso, ogni dispositivo che vuole trasmettere deve prima "ascoltare" i media, per verificare la presenza di traffico. Se non esiste il traffico, la stazione inizierà a trasmettere immediatamente. Il segnale elettrico che viene trasmesso prende un certo periodo di tempo (latenza) di propagare (viaggio) in giù il cavo. Ogni hub o ripetitore nel percorso del segnale di latenza aggiunge che trasmette i bit da un porto all'altro. Questo ritardo accumulato aumenta la probabilità che si verifichino collisioni perché un nodo in ascolto maggio transizione verso la trasmissione di segnali, mentre l'hub o ripetitore di trasformazione è il messaggio. Perché il segnale non aveva raggiunto questo nodo, mentre si è in ascolto, è il pensiero che i media è stato possibile. Questa condizione si traduce spesso in collisione.

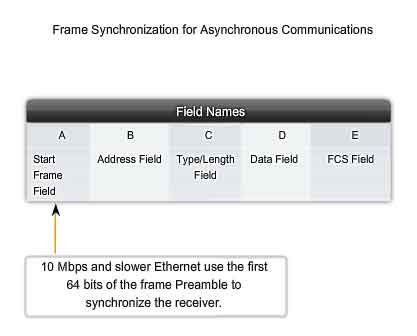

La temporizzazione e la sincronizzazione

In half-duplex modo, se una collisione non è avvenuto, l'invio dispositivo trasmette 64 bit di tempi di sincronizzazione informazioni, che è noto come il preambolo. L'invio dispositivo sarà poi trasmettere il testo completo del telaio. Ethernet con velocità di throughput di 10 Mbps e più lenta sono asincroni. Una comunicazione asincrona, in questo contesto, significa che ogni dispositivo ricevente di utilizzare il 8 byte di informazioni di temporizzazione per sincronizzare il circuito a ricevere la prossima dati e poi scarta la 8 byte. Implementazioni Ethernet con il throughput di 100 Mbps e superiori sono sincroni. Comunicazione sincrona in questo contesto significa che la scelta del momento di informazione non è necessaria. Tuttavia, per ragioni di compatibilità, il preambolo e fotogramma iniziale Delimitatore (SFD) campi sono ancora presenti.

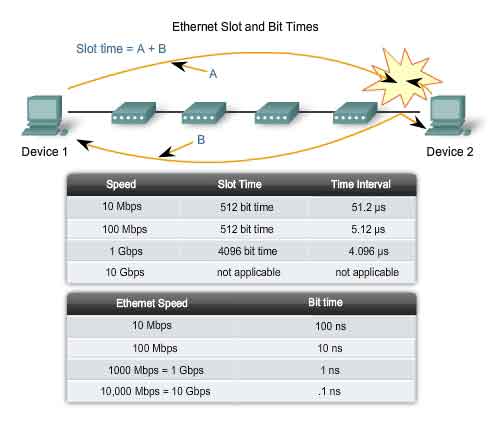

Bit Time

Per ognuno dei diversi mezzi di velocità, un periodo di tempo è necessario per un po' ad essere immessi intuito e sui mezzi d'informazione. Questo periodo di tempo è denominato po 'di tempo. Il 10 Mbps Ethernet, un bit a livello MAC richiede 100 nanosecondi (ns) a trasmettere. A 100 Mbps, lo stesso bit richiede 10 NS trasmettere. E a 1000 Mbps, richiede solo 1 ns a trasmettere un po '. Come una stima approssimativa, 20,3 centimetri(8 pollici) per nanosecondo viene spesso utilizzato per il calcolo del ritardo di propagazione su un cavo UTP. Il risultato è che per 100 metridi cavo UTP, ci vuole poco meno di 5 bit volte per un 10BASE-T segnale di viaggiare la lunghezza del cavo. Per CSMA / CD Ethernet a funzionare, l'invio dispositivo deve prendere coscienza di una collisione prima di aver completato la trasmissione di un minimo di dimensioni frame. A 100 Mbps, il dispositivo di cronometraggio è a malapena in grado di ospitare 100 metrocavi. A 1000 Mbps, speciale adeguamenti sono necessari perché quasi un intero minime dimensioni frame sarebbe trasmessa prima che il primo bit è giunto al termine dei primi 100 metridi cavo UTP. Per questo motivo, half-duplex modalità non è permessa a 10-Gigabit Ethernet. Questi tempi considerazioni devono essere applicati a interframe spacing e backoff times (sia dei quali sono discussi nella prossima sezione) al fine di garantire che quando un dispositivo che trasmette la sua prossima frame, il rischio di una collisione è minimizzato.

Tempo di slot

In half-duplex Ethernet, in cui i dati possono viaggiare solo in una direzione in una sola volta, slot time diventa un parametro importante nel determinare il numero di dispositivi in grado di condividere una rete. Per tutte le velocità di trasmissione Ethernet a un livello pari o inferiore a 1000 Mbps, lo standard viene descritto come una persona di trasmissione non può essere inferiore a quello delle bande orarie tempo. La determinazione delle bande orarie tempo è un trade-off tra la necessità di ridurre l'impatto della collisione di recupero (backoff e di ritrasmissione volte) e la necessità di una rete di distanze di essere grande abbastanza per ospitare rete di dimensioni ragionevoli. Il compromesso è stato quello di scegliere un diametro massimo di rete (circa 2500 metri) e poi per impostare la lunghezza minima telaio abbastanza a lungo per garantire l'individuazione di tutti i peggiori collisioni. Slot di tempo per 10 - e 100 Mbps Ethernet è 512 volte bit, o 64 ottetti. Slot di tempo per 1000 Mbps Ethernet è 4096 bit volte, o 512 ottetti. Lo slot di tempo assicura che, se una collisione sta per verificarsi, sarà individuata entro i primi 512 bit (4096 per Gigabit Ethernet) del telaio trasmissione. Ciò semplifica la gestione dei frame ritrasmissioni a seguito di una collisione.

Slot di tempo è un parametro importante per i seguenti motivi:

? Il 512-bit slot di tempo stabilisce la dimensione minima di un frame Ethernet come 64 byte. Qualsiasi telaio inferiore a 64 byte di lunghezza è considerato un "frammento di collisione" o "runt frame" e viene automaticamente scartato stazioni di ricezione.

? Il tempo di slot stabilisce un limite per la dimensione massima di una rete di segmenti. Se la rete diventa troppo grande, tardiva può verificarsi collisioni. Tardo collisioni sono considerati un fallimento nella rete perché la collisione è troppo tardi rilevato da un dispositivo durante la frame di trasmissione ad essere automaticamente gestiti da CSMA / CD.

Slot di tempo viene calcolato assumendo massimo lunghezze di cavo sul più grande giuridica architettura di rete. Tutto l'hardware propagazione tempi di ritardo sono al massimo e 32 bit marmellata segnale viene utilizzato quando vengono rilevate le collisioni. L'effettivo calcolato slot di tempo è più lungo di appena l'importo teorico di tempo che devono spostarsi tra le più punti di collisione dominio, si scontrano con un altro di trasmissione durante l'ultimo istante possibile, e quindi hanno la collisione frammenti di tornare alla stazione di invio e di essere rilevato . Vedere la figura. Per il sistema per funzionare correttamente, il primo dispositivo deve conoscere la collisione prima che finisce di inviare il quadro giuridico più piccola dimensione. Per consentire a 1000 Mbps Ethernet di operare in half-duplex modalità, l'estensione campo è stato aggiunto al telaio durante l'invio di piccole cornici puramente di mantenere il trasmettitore occupato abbastanza a lungo per una collisione frammento di andata e ritorno. Questo campo è presente solo a 1000 Mbps, half-duplex consente collegamenti e di dimensioni minime di frame per essere sufficiente a soddisfare requisiti di slot di tempo. Estensione bit sono scartati dal dispositivo di ricezione.

Interframe spaziatura e Backoff

Interframe Spacing

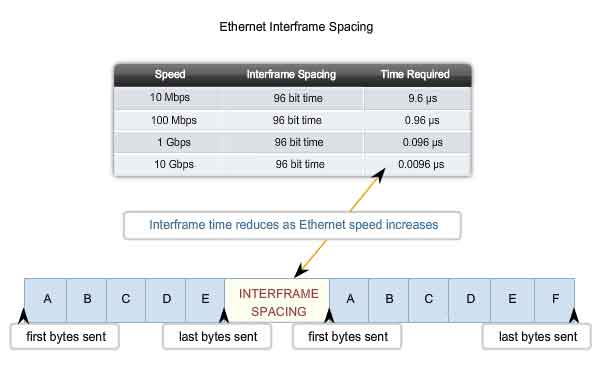

Ethernet standard richiedono una spaziatura minima tra due non-collisione frame. In questo modo i mezzi di tempo per stabilizzare dopo la trasmissione del precedente telaio e tempo per il processo di dispositivi di telaio. Denominato interframe spacing, questa volta è misurato da ultimo il bit del campo FCS di un fotogramma alla prima po 'del preambolo di quello successivo. Dopo un telaio è stato inviato, tutti i dispositivi su una rete Ethernet da 10 Mbps sono tenuti ad attendere un minimo di 96 bit volte (9,6 microsecondi) prima di qualsiasi dispositivo in grado di trasmettere la sua prossima frame. A versioni più veloce di Ethernet, la spaziatura è lo stesso - 96 bit volte - ma la spaziatura interframe cresce periodo di tempo corrispondente più breve. Ritardi di sincronizzazione tra i dispositivi possono comportare la perdita di alcuni dei frame preambolo bit. Ciò, a sua volta può provocare minore riduzione dei interframe spaziatura quando hub e ripetitori di rigenerare l'totale 64 bit di informazioni di temporizzazione (preambolo e SFD) all'inizio di ogni frame trasmesso. A velocità superiore Ethernet un po 'di tempo dispositivi sensibili potrebbero non riconoscere i singoli fotogrammi con conseguente mancata comunicazione.

Jam di segnale

Come ricorderete, Ethernet consente di tutti i dispositivi di competere per la trasmissione di tempo. Nel caso in cui due dispositivi di trasmettere simultaneamente, la rete CSMA / CD tenta di risolvere il problema. Ma ricordate, quando un maggior numero di dispositivi che vengono aggiunti alla rete, è possibile per le collisioni di diventare sempre più difficile da risolvere. Non appena una collisione viene rilevato, l'invio di dispositivi di trasmettere una a 32 bit "marmellata" segnale che far rispettare la collisione. In questo modo si garantisce tutti i dispositivi nella rete LAN di rilevare la collisione. E 'importante che l'inceppamento del segnale non può essere individuato come una valida frame, altrimenti la collisione non essere identificati. La più comunemente osservati dati del modello per un inceppamento del segnale è semplicemente una ripetizione 1, 0, 1, 0 motivo, lo stesso preambolo. Il danneggiato, in parte trasmessi messaggi sono spesso definito come frammenti di collisione o runts. Normale collisioni sono meno di 64 ottetti in lunghezza e quindi non sia la lunghezza minima e il test FCS, rendendoli facili da identificare.

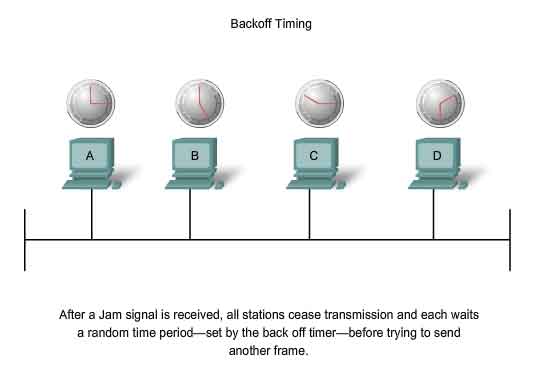

Backoff Timing

Dopo si verifica una collisione e tutti i dispositivi permettono il cavo di diventare inattivo (ogni aspetta la piena interframe spaziatura), i dispositivi la cui trasmissioni collisione deve attendere un altro - e potenzialmente progressivamente più - periodo di tempo prima di tentare di ritrasmettere il telaio in collisione. Il periodo di attesa è intenzionalmente progettato per essere casuale in modo tale che due stazioni non ritardo per lo stesso periodo di tempo prima di ritrasmettere, il che porterebbe a più collisioni. È finito in parte di espansione l'intervallo da cui la ritrasmissione tempo casuale è selezionata su ogni tentativo di ritrasmissione. Il periodo di attesa è misurata in incrementi del parametro di slot di tempo. Se il supporto di congestione di risultati in MAC strato in grado di inviare la frame dopo 16 tentativi, dà e genera un errore a livello di rete. Tale è un evento raro in un corretto funzionamento della rete e accadrebbe solo sotto estremamente pesanti carichi di rete o quando un problema fisico esiste sulla rete. I metodi descritti in questa sezione Ethernet consentito di fornire una maggiore servizio in una topologia di mezzi di informazione condivisa basata su l'utilizzo di hub. Nei prossimi commutazione sezione, vedremo come, con l'impiego di switch, la necessità di CSMA / CD inizia a diminuire, o, in alcuni casi, viene rimosso del tutto.

Ethernet livello fisico

Panoramica del livello fisico EthernetLe differenze tra standard Ethernet, Fast Ethernet, Gigabit Ethernet e 10 Gigabit Ethernet si verificano a livello fisico, spesso denominato Ethernet PHY. Ethernet è coperto dal 802,3 standard IEEE. Quattro velocità di trasmissione dati sono attualmente definite per il funzionamento su fibra ottica e twisted-pair cavi:

? 10 Mbit / s - Ethernet 10Base-T

? 100 Mbps - Fast Ethernet

? 1000 Mbit / s - Gigabit Ethernet

? 10 Gbps - 10 Gigabit Ethernet

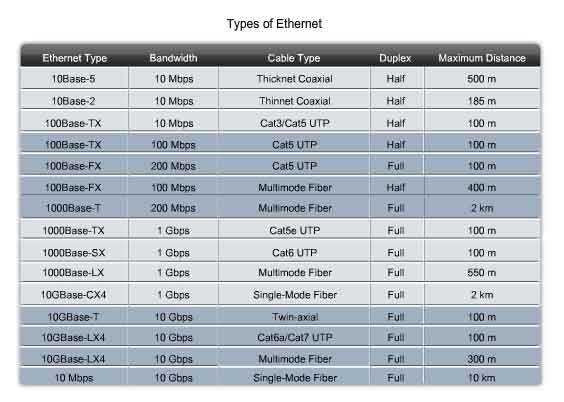

Mentre ci sono molte diverse implementazioni di Ethernet a queste diverse velocità di trasmissione dati, solo i più comuni saranno presentati qui. La figura mostra alcuni dei Ethernet PHY caratteristiche. La parte di Ethernet che opera a livello fisico verranno discussi in questa sezione, a cominciare da 10Base-T, e continua a 10 Gbps varietà.

10 e 100 Mbps Ethernet

Le principali implementazioni di 10 Mbps di Ethernet comprendono:

? 10BASE5 con cavo coassiale Thicknet

? 10BASE2 con cavo coassiale Thinnet

? 10BASE-T utilizzando Cat3/Cat5 unshielded twisted-pair via cavo

I primi implementazioni di Ethernet, 10BASE5 e 10BASE2 cavo coassiale usato in un fisico autobus. Queste implementazioni non sono più utilizzati e non sono supportate dalla nuova 802,3 norme.

Ethernet da 10 Mbps - 10BASE-T

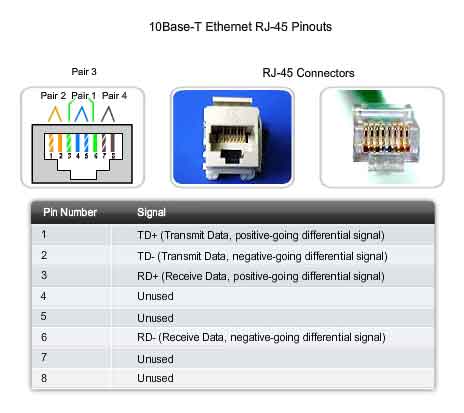

10BASE-T-Manchester utilizza la codifica più di due unshielded twisted-pair cavi. I primi implementazioni di 10BASE-T utilizzato Cat3 di cablaggio. Tuttavia, CAT5 o poi cablaggio è tipicamente usato oggi. Ethernet da 10 Mbps è considerato essere classico Ethernet e utilizza una topologia fisica star. Ethernet 10BASE-T collegamenti potrebbero essere fino a 100 metridi lunghezza, prima che richiedono un hub o ripetitore. 10BASE-T si avvale di due paia di una coppia di quattro via cavo ed è terminato a ciascuna estremità con un 8-pin connettore RJ-45. La coppia collegato al pin 1 e 2 sono utilizzati per la trasmissione e la coppia collegato al pin 3 e 6 sono utilizzati per la ricezione. La figura mostra il RJ45 pinout utilizzato con 10BASE-T Ethernet. 10BASE-T non è generalmente scelta per le nuove installazioni LAN. Tuttavia, vi sono ancora molti 10BASE-T Ethernet reti esistenti oggi. La sostituzione di hub con opzioni in 10BASE-T reti è notevolmente aumentato il volume a disposizione di queste reti e ha dato Legacy Ethernet una maggiore longevità. La 10BASE-T link collegato ad un interruttore in grado di supportare sia half-duplex o full-duplex.

100 Mbps - Fast Ethernet

Verso la metà a fine degli anni 1990, 802,3 diverse nuove norme sono state stabilite per descrivere i metodi per la trasmissione di dati su supporti Ethernet a 100 Mbps. Questi standard di codifica utilizzato diversi requisiti per il raggiungimento di questi dati i tassi più elevati. 100 Mbps Ethernet, noto anche come Fast Ethernet, può essere implementato usando twisted-pair filo di rame o fibra mezzi di informazione. Il più popolare implementazioni di 100 Mbps Ethernet sono:

? 100BASE-TX usando CAT5 UTP o versione successiva

? 100BASE-FX con fibra ottica via cavo

Perché la maggiore frequenza di segnali utilizzati in Fast Ethernet sono più sensibili al rumore, due distinte fasi di codifica sono utilizzati da 100 Mbps Ethernet a rafforzare l'integrità del segnale.

100BASE-TX

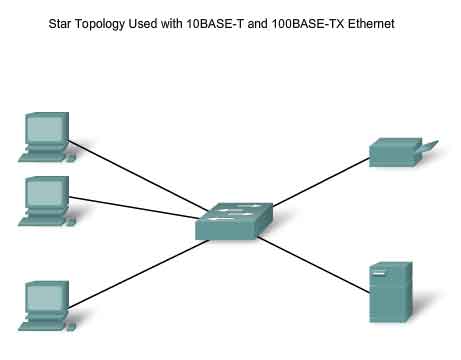

100BASE-TX è stato progettato per supportare più di trasmissione o due coppie di categoria 5 UTP filo di rame o due linee di fibra ottica. Il 100BASE-TX attuazione utilizza lo stesso e due coppie di pinouts come UTP 10BASE-T. Tuttavia, 100Base-TX richiede Categoria 5 UTP o versione successiva. La codifica 4B/5B è utilizzato per 100Base-T Ethernet. Come per 10BASE-TX, 100Base-TX è collegato come un fisico stella. La figura mostra un esempio di una stella topologia fisica. Tuttavia, a differenza 10BASE-T, 100Base-TX reti in genere utilizzare un interruttore al centro della stella, invece di un hub. A circa lo stesso tempo che 100BASE-TX tecnologie divenne mainstream, switch LAN sono stati anche essere utilizzata molto spesso. Questi sviluppi concorrente ha portato alla loro naturale combinazione nella progettazione di 100BASE-TX reti.

100BASE-FX

La 100BASE-FX standard utilizza la stessa procedura di segnalazione 100BASE-TX, ma su fibra ottica mezzi di informazione piuttosto che di rame UTP. Anche se la codifica, decodifica, orologio e procedure di recupero sono le stesse per entrambi i mezzi di comunicazione, la trasmissione del segnale è diverso - impulsi elettrici in rame e impulsi di luce in fibra ottica. 100BASE-FX utilizza fibra Low Cost Connettori di interfaccia (comunemente chiamato il connettore SC duplex). Fibra implementazioni sono da punto a punto connessioni, cioè, essi sono usati per interconnettere due dispositivi. Questi collegamenti può essere tra due computer, tra un computer e un interruttore, o tra due opzioni.

1000 Mbps Ethernet

1000 Mbps - Gigabit Ethernet

Lo sviluppo di standard Gigabit Ethernet portato nelle specifiche per UTP rame, in modalità singola fibra, e in fibra multimode. Gigabit Ethernet su reti, i bit si verifichino in una frazione del tempo che si assumono a 100 Mbps reti e reti di 10 Mbps. Con segnali che si verificano in meno tempo, il bit di diventare più sensibili al rumore e, pertanto, i tempi è critica. La questione delle prestazioni si basa su quanto velocemente la scheda di rete o interfaccia può cambiare livelli di tensione e come bene che la tensione di cambiamento può essere rilevato affidabile 100 metri di distanza, a ricevere la scheda NIC o interfaccia. A queste velocità più elevate, la codifica e la decodifica dei dati è più complessa. Gigabit Ethernet utilizza due distinte fasi di codifica. La trasmissione dei dati è più efficace quando i codici sono utilizzati per rappresentare il flusso di bit binari. Codifica dei dati consente la sincronizzazione, l'uso efficiente della larghezza di banda, e una migliore rapporto segnale / rumore caratteristiche.

Ethernet 1000Base-T

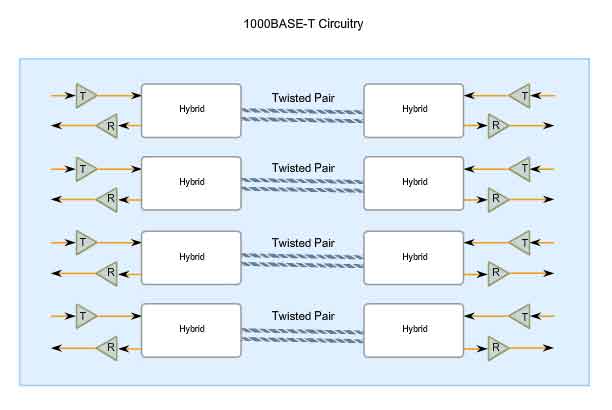

1000BASE-T Ethernet fornisce full-duplex la trasmissione utilizzando tutte e quattro le coppie nella categoria 5 o successiva cavo UTP. Gigabit Ethernet su filo di rame consente un aumento da 100 Mbps per ogni coppia di fili a 125 Mbps per ogni coppia di fili, o 500 Mbps per le quattro coppie. Ogni coppia di fili segnali in full duplex, raddoppiando i 500 Mbps a 1000 Mbps. 1000BASE-T-4D utilizza PAM5 linea di codifica per ottenere 1 Gbps throughput dei dati. Questo schema di codifica consente la trasmissione di segnali su quattro coppie di fili contemporaneamente. Essa traduce un 8-bit byte di dati in una trasmissione simultanea di quattro codice di simboli (4D), che sono trasmessi attraverso i mezzi di comunicazione, uno su ogni coppia, come livello 5-Pulse ampiezza modulata (PAM5) segnali. Questo significa che ogni simbolo corrisponde a due bit di dati. Perché le informazioni viaggiano simultaneamente nei quattro percorsi, il circuito ha dividere in frame il trasmettitore e il loro rimontaggio presso il ricevitore. La figura mostra una rappresentazione dei circuiti utilizzati da 1000BASE-T Ethernet. 1000BASE-T consente la trasmissione e la ricezione di dati in entrambe le direzioni - sullo stesso filo e allo stesso tempo. Questo flusso di traffico crea collisioni permanente sul filo di paia. Queste collisioni risultato in tensione modelli complessi. L'ibrido circuiti individuare i segnali usano sofisticate tecniche come eco cancellazione, Layer 1 Forward Error Correction (FEC), e prudente selezione di livelli di tensione. L'utilizzo di queste tecniche, il sistema raggiunge la 1-throughput Gigabit. Per aiutare con la sincronizzazione, la fisica strato incapsula ogni fotogramma con start-di-stream e finale del flusso di delimitatori. Loop di temporizzazione è mantenuto da continui flussi di inattività simboli inviato il filo di ogni coppia durante il interframe spaziatura. A differenza della maggior parte segnali digitali in cui di solito ci sono un paio di discreti livelli di tensione, 1000BASE-T utilizza molti livelli di tensione. In periodi di inattività, nove livelli di tensione sono disponibili sul cavo. Durante la trasmissione dei dati periodi, fino a 17 livelli di tensione sono disponibili sul cavo. Con questo gran numero di Stati, combinata con gli effetti del rumore, il segnale sul filo guarda più rispetto analogico digitale. Come analogico, il sistema è più sensibili al rumore a causa di cavo e la terminazione dei problemi.

1000BASE-SX e 1000BASE-LX Utilizzando Ethernet in fibra ottica

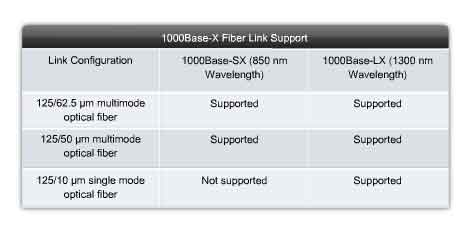

La fibra versioni di Gigabit Ethernet - 1000BASE-SX e 1000BASE-LX - offrono i seguenti vantaggi rispetto UTP: rumore, le piccole dimensioni fisiche, e una maggiore unrepeated distanze e larghezza di banda. Tutti i 1000BASE-SX e 1000BASE-LX versioni supportano full-duplex binario trasmissione a 1250 Mbps su due filoni di fibra ottica. La trasmissione di codifica si basa sulla 8B/10B schema di codifica. A causa del sovraccarico di questa codifica, la velocità di trasferimento dati è ancora 1000 Mbps. Ogni frame di dati è incapsulato a livello fisico prima della trasmissione, e link di sincronizzazione è mantenuta tramite l'invio di un flusso continuo di gruppi di codice di inattività durante il interframe spaziatura. Le principali differenze tra i 1000BASE-SX e 1000BASE-LX fibra versioni sono i mezzi di collegamento, connettori, e la lunghezza d'onda del segnale ottico. Queste differenze sono mostrati in figura.

Ethernet - le future opzioni

IEEE 802.3ae standard è stato adattato a 10 Gbps, full-duplex la trasmissione su fibra ottica via cavo. La 802.3ae standard e le norme per 802,3 originale Ethernet sono molto simili. 10-Gigabit Ethernet (10GbE) è in evoluzione per l'uso non solo in LAN, ma anche per l'utilizzo in reti WAN e Mans. Perché il telaio formato e di altri Ethernet Layer 2 specifiche sono compatibili con le precedenti norme, 10GbE in grado di fornire una maggiore larghezza di banda a singole reti che è interoperabile con l'infrastruttura di rete esistente.

10Gbps può essere paragonato ad altre varietà di Ethernet in questi modi:

? Telaio formato è lo stesso, consentendo l'interoperabilità tra tutte le varietà di eredità, veloce, Gigabit e 10 Gigabit Ethernet, senza alcun protocollo e riforma o conversioni necessarie.

? Bit è ora tempo di 0,1 ns. Tutte le altre variabili di tempo scala di conseguenza.

? Perché solo full-duplex connessioni in fibra sono utilizzati, non vi è alcun mezzi di informazione e di contesa CSMA / CD non è necessario.

? L'IEEE 802,3 sublayers entro livelli OSI 1 e 2 sono per la maggior parte conservate, con alcune aggiunte per accogliere 40 km collegamenti in fibra e l'interoperabilità con altre tecnologie in fibra.

A 10Gbps Ethernet, flessibile, efficiente, affidabile, relativamente a basso costo end-to-end reti Ethernet diventare possibile.

Futura velocità di Ethernet

Anche se 1-Gigabit Ethernet è ora ampiamente disponibili e 10-Gigabit i prodotti sono sempre più disponibili, IEEE e il 10-Gigabit Ethernet Alliance sta lavorando su 40 -, 100 -, o addirittura di 160 Gbps. Le tecnologie che vengono adottate dipende da un certo numero di fattori, tra cui il tasso di maturazione delle tecnologie e degli standard, il tasso di adozione sul mercato, e il costo dei prodotti emergenti.

Hubs e switches

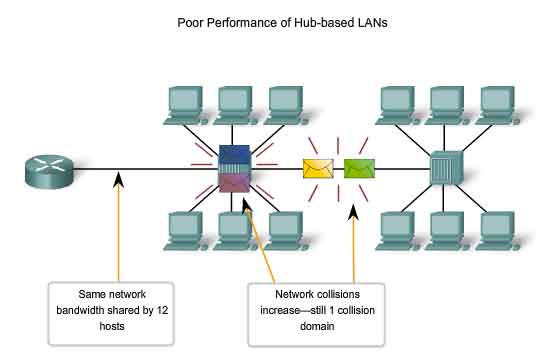

Legacy Ethernet - utilizzando hubs

Nelle precedenti sezioni, abbiamo visto come classico Ethernet utilizza mezzi

di informazione e condivisi tesi a base di mezzi di controllo di accesso.

Classico hub Ethernet utilizza l'obbligo di interconnessione di nodi sulla LAN

segmento. Hub non eseguire qualsiasi tipo di filtraggio del traffico. Invece,

l'hub in avanti tutti i bit per ogni dispositivo collegato al centro. Questo

costringe tutti i dispositivi nella rete LAN di condividere la larghezza di

banda dei mezzi di informazione. Inoltre, questo classico Ethernet attuazione

si traduce spesso in un elevato livello di collisioni sulla LAN. A causa di

questi problemi di prestazioni, questo tipo di rete LAN Ethernet ha limitato

l'uso in reti di oggi. Implementazioni Ethernet utilizzando hub ora sono

tipicamente utilizzati solo in piccole LAN o in LAN con bassi requisiti di

larghezza di banda. Condivisione di media tra dispositivi crea notevoli

problemi come la rete cresce. La figura illustra alcuni dei temi presentati in

questa sede.

Scalabilità

In un hub di rete, vi è un limite per la quantità di larghezza di banda che i

dispositivi possono condividere. Con ogni dispositivo aggiunto le comuni mezzi

di informazione, i media larghezza di banda disponibile per ogni dispositivo

diminuisce. Con ogni aumento del numero di dispositivi sui mezzi

d'informazione, la performance è bassa.

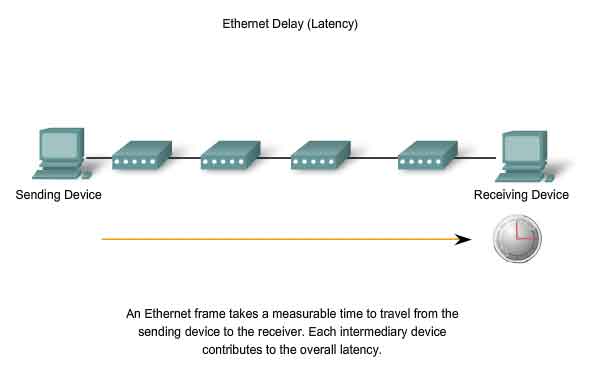

Latenza

Latenza di rete è la quantità di tempo che impiega un segnale di raggiungere

tutte le destinazioni i mezzi di informazione. Ogni nodo in un hub di rete

basata su di attesa per l'opportunità di trasmettere al fine di evitare

collisioni. Latenza può aumentare in modo significativo come la distanza tra i

nodi è prorogato. Latenza è influenzato anche da un ritardo di segnale per

tutti i supporti e il ritardo aggiunto il trattamento dei segnali attraverso

hub e ripetitori. Aumentando la lunghezza dei mezzi di comunicazione o il

numero di hub e ripetitori collegato a un segmento di risultati in aumento di

latenza. Con una maggiore latenza, è più probabile che i nodi che non riceverà

segnali iniziale, aumentando così le collisioni presenti in rete.

Errore di rete

Perché classico Ethernet parti i mezzi di comunicazione, qualsiasi dispositivo

nella rete potrebbe potenzialmente causare problemi per gli altri dispositivi.

Se uno qualsiasi dispositivo collegato al mozzo genera traffico negativi, la

comunicazione per tutti i dispositivi sui mezzi d'informazione potrebbe essere

ostacolata. Questo nocivi del traffico potrebbe essere dovuto ad una scorretta

velocità o full-duplex impostazioni su una scheda NIC.

Collisioni

Secondo CSMA / CD, un nodo non dovrebbe inviare un pacchetto a meno che la rete è chiaro di traffico. Se due nodi invia pacchetti allo stesso tempo, si

verifica una collisione e i pacchetti vengono persi. Quindi entrambi i nodi

inviare un segnale di marmellata, attendere per un importo casuale di tempo, e

la loro ritrasmissione di pacchetti. Qualsiasi parte della rete in cui i

pacchetti di due o più nodi possono interferire con l'altro è considerato un

dominio di collisione. Una rete con un numero maggiore di nodi sullo stesso

segmento ha un più grande dominio di collisione e di solito è più traffico.

Come la quantità di traffico nella rete aumenta, il rischio di collisioni

aumenta. switch fornire un'alternativa alla contesa ambiente basato su

Ethernet del classico.

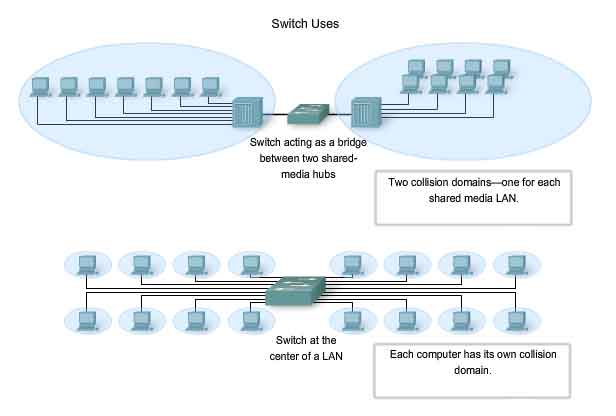

Ethernet - utilizzando switch

Negli ultimi anni, commutatori, hanno rapidamente diventare una parte

fondamentale della maggior parte delle reti. Switch consentono la segmentazione

della LAN in diversi domini di collisione. Ogni porta dello switch rappresenta

una collisione dominio e prevede la piena larghezza di banda media per il nodo

o nodi connessi a tale porta. Con un minor numero di nodi in ogni dominio di

collisione, vi è un aumento medio della larghezza di banda disponibile per ogni

nodo, e le collisioni sono ridotti. Una LAN può avere un centralizzata passare

il collegamento a hub che ancora fornire la connettività ai nodi. O, una LAN può

avere tutti i nodi collegati direttamente a un interruttore. Tesi di topologie

sono mostrati in figura. In una LAN, un hub dove è collegato ad uno switch

porto, vi è ancora condiviso la larghezza di banda, che possono dar luogo a

collisioni all'interno condiviso di hub. Tuttavia, il passaggio di isolare il

segmento di collisioni e di limitare al traffico tra i porti hub.

Nodi sono collegati direttamente

In una LAN in cui tutti i nodi sono collegati direttamente al passaggio, il

throughput della rete aumenta drammaticamente. Le tre principali ragioni di

questo aumento sono:

? larghezza di banda dedicata a ciascun porto

? Collision ambiente privo di

? full-duplex operazione

Queste stelle topologie fisiche sono essenzialmente punto a punto collegamenti.

La larghezza di banda dedicata

Ogni nodo ha il pieno supporto di larghezza di banda disponibile nella

connessione tra il nodo e il passaggio. Perché un hub replica i segnali che

riceve e li invia a tutti gli altri porti, hub Ethernet classica forma una

frase di autobus. Ciò significa che tutti i nodi devono condividere la stessa

larghezza di banda di questo bus. Con switch, ogni dispositivo è

effettivamente un apposito punto a punto di connessione tra il dispositivo e il

passaggio, senza mezzi di contesa. A titolo di esempio, confrontare due 100

Mbps LAN, ciascuno con 10 nodi. In un segmento di rete, i 10 nodi sono

collegati a un hub. Ogni nodo parti disponibili 100 Mbps di larghezza di banda.

Questo fornisce una media di 10 Mbps per ogni nodo. Nel segmento di rete B, i

10 nodi sono collegati a uno switch. In questo segmento, tutti i 10 nodi hanno

la piena 100 Mbps di larghezza di banda a loro disposizione. Anche in questo

piccolo esempio di rete, l'aumento della larghezza di banda è significativo.

Come il numero di nodi aumenta, la differenza tra la larghezza di banda

disponibile nelle due implementazioni aumenta significativamente.

Ambiente privo di collisioni

Un apposito punto a punto la connessione ad un interruttore anche rimuove

qualsiasi mezzo di contesa tra i dispositivi, permettendo a un nodo di operare

con poche o nessuna collisione. In un moderatamente dimensioni classica rete

Ethernet utilizzando hub, circa il 40% al 50% della larghezza di banda è

consumata collisione di recupero. In un acceso rete Ethernet - dove ci sono

praticamente non collisioni - il sovraccarico dedicato alla collisione di

recupero è praticamente eliminata. Questo fornisce la rete con il throughput in

maniera significativa i tassi di meglio.

Full-duplex operazione

Inoltre permette il passaggio di una rete di operare come una full-duplex

Ethernet ambiente. Prima di passare esisteva, Ethernet è stata half-duplex. Ciò

significa che in un dato momento, un nodo potrebbe trasmettere o ricevere. A

full-duplex abilitato acceso in una rete Ethernet, i dispositivi collegati

direttamente alle porte dello switch possono trasmettere e ricevere

simultaneamente, a piena larghezza di banda media. La connessione tra il

dispositivo e il passaggio di collisione libera. Il presente accordo ha

effettivamente raddoppia la velocità di trasmissione rispetto a half-duplex. Ad

esempio, se la velocità della rete è di 100 Mbps, ogni nodo può trasmettere in

una frame a 100 Mbps e, allo stesso tempo, ricevere una frame a 100 Mbps.

Utilizzando switch invece di Hub

La maggior parte dei moderni switch Ethernet a utilizzare i dispositivi di fine

e operare full duplex. Perché switch fornire in modo molto maggiore di

throughput di hub e aumentare le prestazioni in modo drastico, è giusto chiedersi:

perché non usare in ogni switch LAN Ethernet? Ci sono tre ragioni per le quali

hub sono ancora in uso:

? Disponibilità - switch LAN non sono stati sviluppati fino ai primi anni 1990

e non sono stati prontamente disponibili fino alla metà degli anni 1990.

Precoce Ethernet UTP le reti utilizzate hub e molti di loro rimangono in

funzione fino ad oggi.

? Economia - Inizialmente, switch sono stati piuttosto costoso. Come il

prezzo delle opzioni è sceso, l'utilizzo di hub è diminuito e il costo sta

diventando meno di un fattore di distribuzione decisioni.

? Requisiti - Le prime reti LAN sono stati progettati semplice reti per lo

scambio di file e condividere le stampanti. Per molti luoghi, i primi si sono

sviluppate le reti in reti convergenti di oggi, dando luogo ad una sostanziale

necessità di una maggiore larghezza di banda a disposizione dei singoli utenti.

In alcune circostanze, tuttavia, un comune di media hub sarà ancora sufficiente

e questi prodotti rimangono sul mercato.

La prossima sezione esplora il funzionamento di base di switch e come un

interruttore raggiunge i migliori prestazioni su cui ora le nostre reti

dipendono. Un successivo corso presenterà maggiori dettagli e ulteriori

tecnologie connesse alla commutazione.

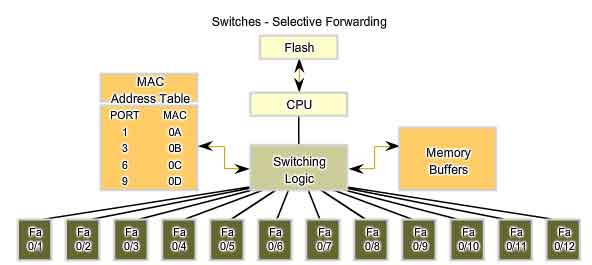

Switch - Trasmissione selettiva

Switch ethernet selettivamente trasmettere i singoli fotogrammi da un porto a

ricevere il porto dove il nodo di destinazione è collegato. Selettiva inoltro

questo processo può essere pensato come istituisce un momentaneo punto a punto

di connessione tra la trasmissione e la ricezione di nodi. La connessione è

fatta solo abbastanza a lungo per inoltrare un singolo fotogramma. Nel corso di

questo istante, i due nodi hanno una piena larghezza di banda di connessione tra

di loro e rappresentano una logica point-to-point connessione. Per essere

precisi tecnicamente, questo temporaneo connessione non è fatta tra i due nodi

simultaneamente. In sostanza, questo rende la connessione tra ospita un punto a

punto di connessione. In realtà, qualsiasi nodo che operano in full-duplex può

trasmettere in modalità in qualsiasi momento ciò ha una frame, senza riguardo

alla disponibilità di nodo ricevente. Questo perché una LAN SWITCH tampone a

una frame e poi lo trasmette al buon porto che porta quando è inattivo.

Questo processo è denominato store and forward. A memorizzare e

trasmettere la commutazione, lo switch riceve l'intero quadro, i controlli per

l'FSC errori, e la frame in avanti per la porta appropriata per il nodo di

destinazione. Perché i nodi non devono aspettare per i mezzi di informazione a

rimanere inattivo, i nodi possono inviare e ricevere a piena velocità media

senza perdite a causa di collisioni o il sovraccarico associati alla gestione

delle collisioni.

Trasmissione è basata sulla destinazione MAC

Mantiene il passaggio a un tavolo, chiamato MAC table. che corrisponde a un

indirizzo MAC di destinazione con la porta utilizzata per connettersi a un

nodo. Per ogni frame in arrivo, la destinazione indirizzo MAC nel frame

intestazione è confrontata con l'elenco di indirizzi MAC nella tabella. Se

viene trovata una corrispondenza, il numero di porta nella tabella che è

associato con l'indirizzo MAC viene utilizzato come porta di uscita per il

telaio. MAC table può essere di cui al di molti nomi diversi. È spesso

chiamato switch table. Perché il passaggio è stato derivato da una

vecchia tecnologia chiamata bridge trasparente, la tabella è talvolta chiamato bridge table. Per questo motivo, molti processi effettuati da LAN switch

può contenere bridge or bridging nei loro nomi. Un bridge è un dispositivo

utilizzato più comunemente nei primi giorni di LAN per connettere - o bridge -

due segmenti di rete fisica. Switch può essere utilizzato per effettuare questa

operazione oltre a permettere fine dispositivo di connettività alla rete LAN.

Molte altre tecnologie sono state sviluppate intorno LAN switching. Un luogo in cui bridges

sono prevalente è in reti wireless. Si usa wireless bridges per interconnettere

due segmenti di rete senza fili. Pertanto, è possibile trovare entrambi i

termini - switching and bridging - in uso dall'industria del networks.

Operazioni dello Switch

Per realizzare il loro scopo, Ethernet LAN switch uso cinque operazioni

fondamentali:

? Apprendimento

? Aging

? Flooding (Alluvioni)

? Trasmissione selettiva

? Filtro

Apprendimento

MAC tabella deve essere popolato con indirizzi MAC e la loro corrispondente

porti. Il processo di apprendimento consente a questi mapping in modo dinamico

acquisite durante il normale funzionamento. Come ogni fotogramma entra nel

switch, lo switch esamina la fonte indirizzo MAC. Utilizzando una procedura di

ricerca, lo switch determina se la tabella contiene già una voce che

l'indirizzo MAC. Se non esiste entrata, il passaggio crea una nuova voce nella

tabella MAC utilizzando l'indirizzo MAC sorgente e le coppie l'indirizzo con la

porta su cui l'entrata arrivati. Il passaggio ora possibile utilizzare questa

mappatura di trasmettere i frame per questo nodo.

Aging

Le voci in tabella MAC acquisite dal processo di apprendimento sono timbrati

tempo. Questo timestamp è utilizzato come strumento per la rimozione di vecchie

voci della tabella di MAC. Dopo una voce in tabella MAC è fatto, una procedura

inizia un conto alla rovescia, usando il timestamp come l'inizio valore. Dopo

il valore raggiunge 0, l'entrata nella tabella verrà aggiornata quando il

passaggio successivo riceve una frame da quel nodo sulla stessa porta.

Flooding

Se l'interruttore non sa a quale porta di inviare una frame perché la

destinazione indirizzo MAC non è nella tabella MAC, il passaggio invia il frame

a tutti i porti, tranne la porta su cui la frame arrivati. Il processo di

invio di una frame a tutti i segmenti è noto come le inondazioni.

L'interruttore non trasmettere la frame per la porta su cui è arrivati perché

qualsiasi destinazione sul segmento che avrà già ricevuto la frame.

Inondazioni è utilizzato anche per i frame spedito all'indirizzo broadcast

indirizzo MAC.

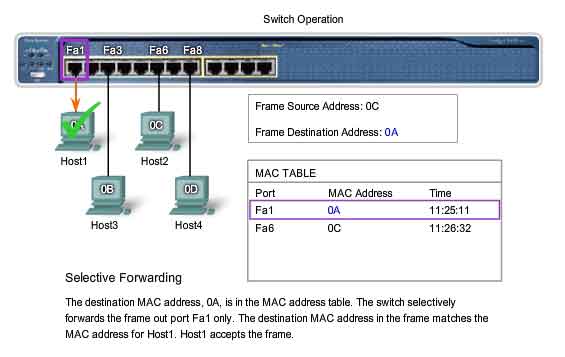

Trasmissione selettiva

Selettiva trasmissione è il processo di esame di una frame di destinazione

indirizzo MAC e la trasmissione fuori la porta appropriata. Questa è la

funzione centrale dello switch. Quando un frame da un nodo arriva al passaggio

per il quale il passaggio ha già imparato l'indirizzo MAC, questo indirizzo

corrisponde a una voce nella tabella MAC e la frame è trasmesso alla porta

corrispondente. Invece di inondazioni frame a tutte le porte, lo switch invia

la frame per la destinazione nodo tramite il suo porto designato. Questa

azione è chiamata forwarding.

Filtraggio

In alcuni casi, un telaio non è stato trasmesso. Questo processo è chiamato

frame di filtraggio. Uso di un filtro è già stato definito: un interruttore

non trasmettere un frame allo stesso porto in cui è arrivato. Un passaggio

anche eliminare una frame di corruzione. Se un frame non uno CRC controllo,

il telaio è diminuito. Un ulteriore motivo per il filtraggio è una frame di

sicurezza. Un interruttore ha le impostazioni di sicurezza per il blocco di

frame e / o da selettiva indirizzi MAC o specifici porti.

Address Resolution Protocol (ARP)

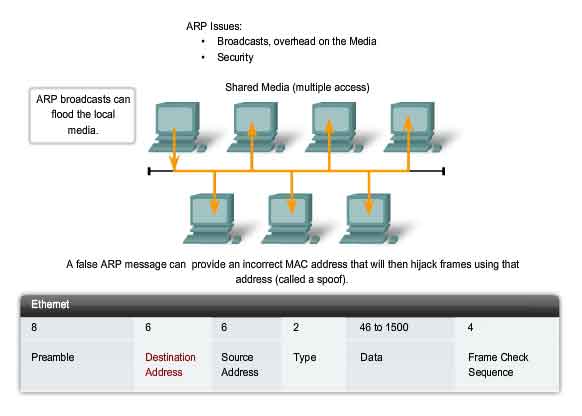

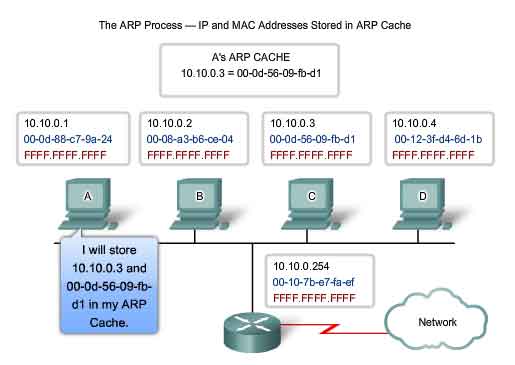

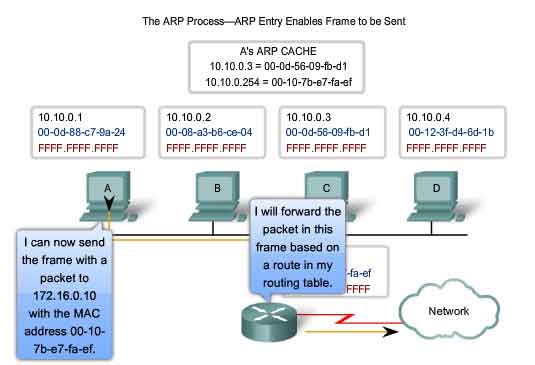

ARP processo - mappatura IP a indirizzi MACIl protocollo ARP fornisce due funzioni fondamentali:

? Risoluzione indirizzi IPv4 di indirizzi MAC

? Il mantenimento di una cache di mapping

Risoluzione di indirizzi IPv4 a indirizzi MAC

Per una frame ad essere immessi sulla LAN di media, è necessario disporre di un indirizzo MAC di destinazione. Quando un pacchetto viene inviato al Data Link Layer essere incapsulato in un frame, il nodo si riferisce a una tabella nella sua memoria per trovare il Data Link Layer indirizzo che è associata alla destinazione indirizzo IPv4. Questa tabella è detta tabella ARP o la cache ARP. La tabella ARP è memorizzato nella RAM del dispositivo. Ogni voce o riga di tabella ARP ha una coppia di valori: un indirizzo IP e un indirizzo MAC. Noi chiamiamo il rapporto tra i due valori di una mappa - che significa semplicemente che è possibile individuare un indirizzo IP nella tabella e scoprire il corrispondente indirizzo MAC. La tabella ARP cache il mapping per i dispositivi sulla LAN locale. Per iniziare il processo, un nodo di trasmissione tentativi di individuare nella tabella ARP l'indirizzo MAC mappato a un IPv4 destinazione. Se questa mappa è cache nella tabella, il nodo utilizza l'indirizzo MAC come destinazione MAC nel frame che incapsula il pacchetto IPv4. La struttura è quindi codificato la messa in rete su mezzi di informazione.

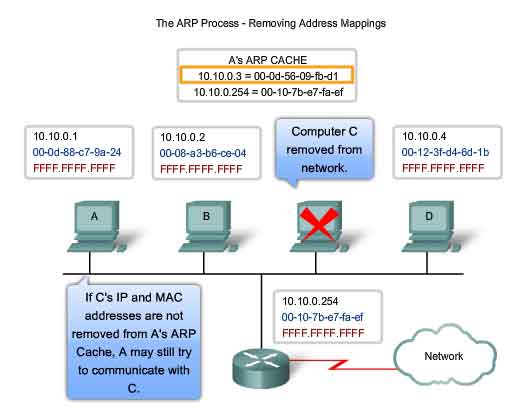

Il mantenimento della tabella ARP

La tabella ARP è mantenuta dinamicamente. Ci sono due modi in cui un dispositivo in grado di raccogliere indirizzi MAC. Un modo è quello di monitorare il traffico che si verifica sul segmento di rete locale. Come un nodo riceve frame da mezzi di informazione, è possibile registrare la fonte IP e MAC address come una mappatura nella tabella ARP. Come frame vengono trasmessi sulla rete, il dispositivo popola la tabella ARP con coppie di indirizzi. Un altro modo un dispositivo in grado di ottenere un indirizzo coppia è quello di trasmettere un ARP richiesta. ARP invia un broadcast Layer 2 per tutti i dispositivi sulla rete LAN Ethernet. Il telaio contiene un pacchetto di richiesta ARP con l'indirizzo IP del host di destinazione. Il nodo ricevente la frame che identifica l'indirizzo IP come il suo risponde con l'invio di un pacchetto di risposta ARP indietro al mittente come una frame unicast. Questa risposta non è poi usato per fare una nuova voce nella tabella ARP. Queste voci dinamica nella tabella MAC timestamped sono più o meno nello stesso modo in cui le voci della tabella MAC sono timestamped in switch. Se un dispositivo non riceve un frame da un particolare dispositivo di tempo scade il timestamp, l'entrata di questo dispositivo è stato rimosso dalla tabella ARP. Inoltre, statico mappa voci possono essere inserite in una tabella ARP, ma raramente questo è fatto. Statica ARP voci della tabella fare scade nel tempo e devono essere rimossi manualmente.

La creazione di frame