Configurazione e test della vostra rete

La configurazione di dispositivi di Cisco - IOS di base

Cisco IOSSimile a un personal computer, un router o un switch non può funzionare senza un sistema operativo. Senza un sistema operativo, l'hardware non ha alcuna capacità. Cisco Internetwork Operating System (IOS) è il software di sistema in Cisco dispositivi. Esso è il cuore della tecnologia che si estende in tutta la maggior parte di Cisco linea di prodotti. Cisco IOS è utilizzato per la maggior parte dei dispositivi Cisco, indipendentemente dalle dimensioni e dal tipo di dispositivo. Viene utilizzato per i router, switch LAN, piccoli punti di accesso wireless, router di grandi dimensioni con decine di interfacce, e molti altri dispositivi.

Cisco IOS fornisce dispositivi con i seguenti servizi di rete:

? base di routing e di commutazione e funzioni

? affidabile e sicuro accesso alle risorse in rete

? la scalabilità della rete

IOS dettagli operativi variano a diversi dispositivi di interconnessione, a seconda del dispositivo di scopo e serie di funzioni. I servizi forniti da Cisco IOS sono generalmente accessibili mediante interfaccia a riga di comando (CLI). Le funzioni accessibili tramite la CLI variare a seconda della versione di IOS e il tipo di dispositivo. IOS stesso file è di diversi megabyte in termini di dimensioni e sono memorizzate in un semi-permanente chiamato area di memoria flash. Prevede di memoria flash non volatile di stoccaggio. Ciò significa che il contenuto della memoria non sono perse quando il dispositivo perde il potere. Anche se il contenuto non è perso essi possono essere modificati o sovrascritti, se necessario. Utilizzando memoria flash permette IOS essere aggiornato alle nuove versioni o di aver aggiunto nuove funzioni. In molti router architetture, IOS viene copiato nella RAM quando il dispositivo è acceso e la IOS va da RAM quando il dispositivo è in funzione. Questa funzione aumenta le prestazioni del dispositivo.

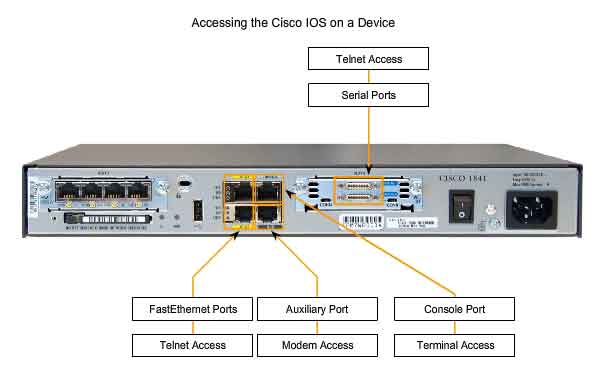

Metodi di accesso

Ci sono diversi modi per accedere alla CLI ambiente. La maggior parte dei metodi abituali sono:

? Console

? Telnet o SSH

? porta AUX

Console

La CLI può accedere attraverso una sessione della console, noto anche come CTY linea. Una console utilizza una bassa velocità di connessione seriale, di collegare direttamente un computer o un terminale per la console porta sul router o switch. Porta della console di gestione è un porto che fornisce out-of-band accesso ad un router. Porta della console è accessibile anche in assenza di servizi di rete sono stati configurati sul dispositivo. La console porta è spesso utilizzato per accedere a un dispositivo quando la messa in rete dei servizi non sono stati iniziati o sono falliti.

Esempi di utilizzo della console sono:

? La configurazione iniziale del dispositivo di rete

? Disaster recovery procedure e la risoluzione dei problemi di accesso remoto in cui non è possibile

? Password procedure di recupero

Quando un router è la prima volta immessi in servizio, i parametri di rete non sono stati configurati. Pertanto, il router non riesce a comunicare attraverso una rete. Di preparare per il primo avvio e di configurazione, un computer che esegue software di emulazione terminale è collegato alla porta della console del dispositivo. Comandi di configurazione per l'impostazione di router possono essere inseriti sul computer collegato. Durante il funzionamento, se un router non è possibile accedere in remoto, una connessione alla console può consentire a un computer di determinare lo stato del dispositivo. Per impostazione predefinita, la console trasmette il dispositivo di avvio, debugging e messaggi di errore. IOS per molti dispositivi, console di accesso non richiede alcuna forma di sicurezza, per impostazione predefinita. Tuttavia, la console dovrebbe essere configurato con password per prevenire l'accesso non autorizzato dispositivo. Nel caso in cui una password è perso, non vi è un insieme di procedure per aggirare la password e l'accesso al dispositivo. Il dispositivo dovrebbe essere situato in una stanza chiusa o attrezzature rack per impedire l'accesso fisico.

Telnet e SSH

Un metodo per l'accesso a un remoto CLI è tornata a Telnet per il router. A differenza della console di connessione, Telnet sessioni attive richiedono la messa in rete dei servizi sul dispositivo. Il dispositivo di rete deve essere presente almeno un interfaccia attivo configurato con un indirizzo Layer 3, come ad esempio un indirizzo IPv4. Cisco IOS dispositivi includono un server Telnet processo che lancia quando il dispositivo viene avviato. IOS contiene anche un client Telnet. Un host con un client Telnet in grado di accedere al vty sessioni in esecuzione sul dispositivo di Cisco. Per motivi di sicurezza, IOS prevede che la sessione Telnet utilizzare una password, come minimo metodo di autenticazione. Le modalità per l'istituzione di login e le password verranno discussi in una successiva sezione. La Secure Shell (SSH) è un protocollo più sicuro metodo di dispositivo di accesso remoto. Tale protocollo prevede la struttura per un login remoto simile a Telnet, tranne per il fatto che utilizza più sicuri i servizi di rete. SSH fornisce più forte la password di autenticazione Telnet e utilizza la crittografia quando il trasporto di dati di sessione. La sessione SSH cripta tutte le comunicazioni tra il client e il dispositivo di IOS. Ciò mantiene l'ID utente, password e le modalità di gestione sessione privata. Come le migliori prassi, sempre usare SSH al posto di Telnet, quando possibile. La maggior parte delle versioni più recenti di IOS contengono un server SSH. In alcuni dispositivi, questo servizio è abilitato di default. Altri dispositivi richiedono il server SSH per essere attivato. IOS dispositivi comprendere anche un client SSH che possono essere utilizzati per stabilire sessioni SSH con altri dispositivi. Allo stesso modo, è possibile utilizzare un computer remoto con un client SSH per iniziare una sessione di garantire la CLI. Client SSH software non è fornito di default su tutti i sistemi operativi. Potrebbe essere necessario acquistare, installare e configurare il software client SSH per il tuo computer.

AUX

Un altro modo per stabilire una sessione CLI è in remoto tramite un telefono connessione dialup con un modem collegato al router la porta AUX. Simile alla console di connessione, questo metodo non richiede la messa in rete dei servizi dovrà essere configurato o disponibili sul dispositivo. La porta AUX può essere utilizzato anche a livello locale, come la console di porto, con una connessione diretta a un computer esegue un programma di emulazione terminale. Porta della console è necessario per la configurazione del router, ma non tutti i router hanno un ausiliario porto. La console è anche porto preferito nel corso degli ausiliari porto per la risoluzione dei problemi perché visualizza router di avvio, debugging e messaggi di errore di default. In generale, l'unica volta che la porta AUX è usato localmente invece di console porta è quando ci sono problemi con la console porta, ad esempio quando il console alcuni parametri non sono noti.

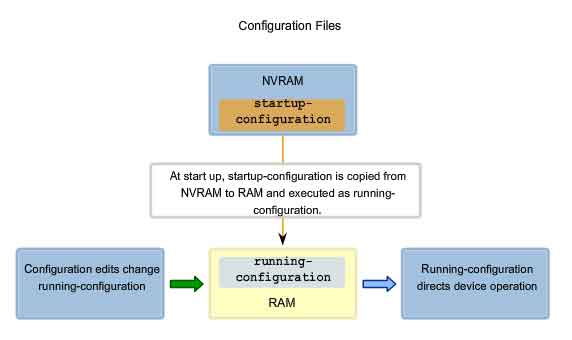

File di configurazione

I dispositivi di rete dipendono da due tipi di software per il loro funzionamento: sistema operativo e configurazione. Come il sistema operativo in qualsiasi computer, il sistema operativo di base agevola il funzionamento del dispositivo di componenti hardware. File di configurazione contengono i software Cisco IOS comandi utilizzati per personalizzare le funzionalità di un dispositivo di Cisco. Comandi sono analizzati (tradotto ed eseguito) da parte del software Cisco IOS quando il sistema viene avviato (dalla startup-file di configurazione) o quando i comandi sono iscritti in CLI, mentre in modalità di configurazione. Un amministratore di rete crea una configurazione che definisce la funzionalità desiderata di un dispositivo di Cisco. Il file di configurazione è in genere poche centinaia a qualche migliaio di byte di dimensione.

Tipi di file di configurazione

Un dispositivo di rete Cisco contiene due file di configurazione:

? La gestione del file di configurazione - usato durante l'attuale funzionamento del dispositivo

? Il file di configurazione di avvio - utilizzato come configurazione di backup e viene caricato quando il dispositivo è iniziato

Un file di configurazione possono anche essere memorizzati in remoto su un server come una copia di backup.

File di configurazione di avvio

Il file di configurazione di avvio (startup-config) è usato durante l'avvio del sistema di configurare il dispositivo. Il file di configurazione di avvio o startup-config file è memorizzato in non-volatile RAM (NVRAM). Dal momento che è NVRAM non volatile, quando il dispositivo di Cisco è disattivata, il file rimane intatto. La startup-config file vengono caricati nella RAM ogni volta che il router è iniziato o ricaricati. Una volta che il file di configurazione è caricato in memoria RAM, si è considerata running configuration or running-config.

Configurazione in Running

Una volta in RAM, questa configurazione è utilizzato per azionare il dispositivo di rete. La gestione di configurazione viene modificato quando l'amministratore di rete esegue dispositivo di configurazione. Modifiche della configurazione in esecuzione immediatamente influire sul funzionamento del dispositivo di Cisco. Dopo aver effettuato eventuali modifiche, l'amministratore ha la possibilità di salvare le modifiche alle startup-file di configurazione in modo che essi verranno utilizzati al successivo riavvio del dispositivo. Perché il file di configurazione in esecuzione è in RAM, se si perde il potere per il dispositivo è spento o se il dispositivo viene riavviato. Modifiche apportate al rodaggio file di configurazione sarà anche perso, se non sono salvati nella startup-file di configurazione prima che il dispositivo è spento.

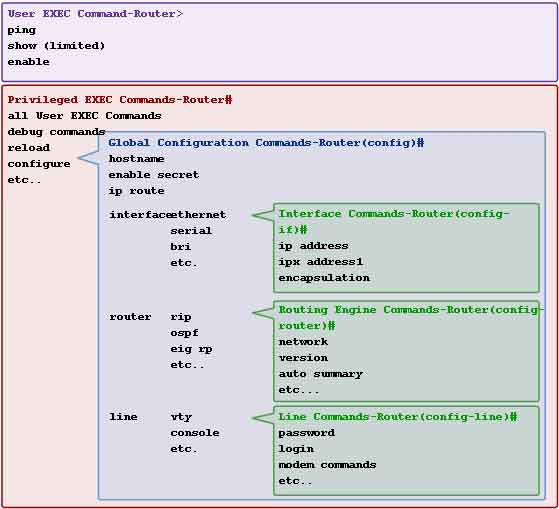

Modi di funzionamento del Cisco IOS

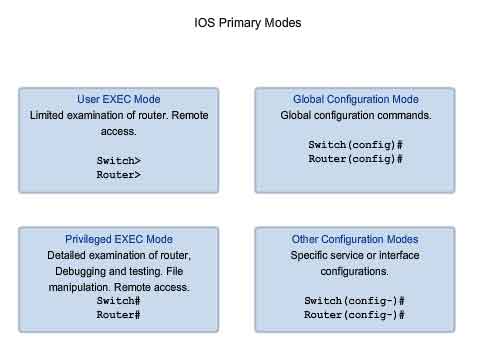

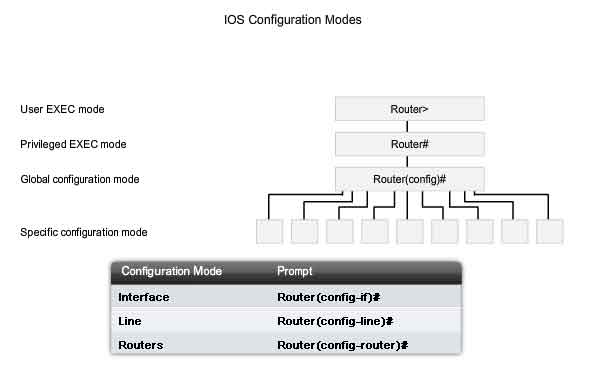

Cisco IOS è concepita come un sistema operativo modale. Il termine modale descrive un sistema in cui ci sono diversi modi di funzionamento, che hanno ciascuno un proprio dominio di funzionamento. La CLI utilizza una struttura gerarchica per i modi di trasporto.

In modo da cima a fondo, le principali modalità sono:

? Utente modalità esecutive

? privilegiata la modalità esecutive

? modalità di configurazione globale

? Altre modalità di configurazione specifico

Ciascuna modalità viene utilizzata per realizzare particolari compiti e ha una specifica serie di comandi che sono disponibili quando in tale modalità. Ad esempio, per configurare l'interfaccia di un router, l'utente deve entrare in modalità di configurazione delle interfacce. Tutte le configurazioni che siano iscritti nel interfaccia di configurazione in modalità applica unicamente a tale interfaccia. Alcuni comandi sono disponibili a tutti gli utenti, altri possono essere eseguiti solo dopo aver inserito la modalità in cui il comando è disponibile. Ciascuna modalità si distingue con un distintivo prompt dei comandi e solo che sono adatti per questa modalità sono ammessi. La struttura gerarchica modale può essere configurato per fornire sicurezza. Diversi di autenticazione può essere richiesto per ogni hierarchal mode. Questo controlla il livello di accesso di rete personale che può essere concesso.

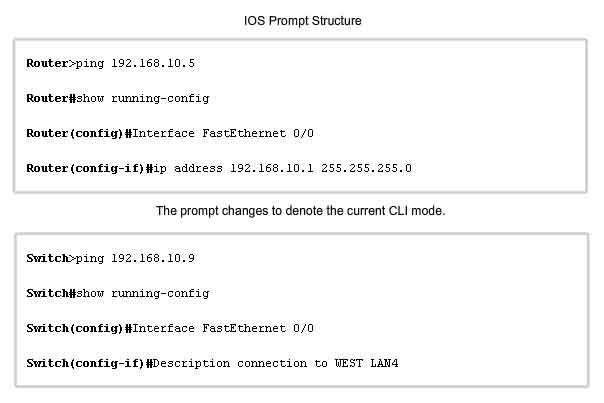

Prompt dei comandi

Quando si utilizza la CLI, la modalità è identificato dal prompt della linea di comando che è unico a quel modo. La richiesta è composto di parole e simboli sulla linea a sinistra l'entrata della zona. La parola prompt viene utilizzato perché il sistema si richiede di fare un commento. Per impostazione predefinita, ogni prompt inizia con il nome del dispositivo. Dopo il nome, il resto del prompt indica la modalità di attesa. Ad esempio, l'impostazione di default prompt dei comandi per la modalità di configurazione globale a un router potrebbe essere:

Router (config) #

Come sono utilizzati i comandi e le modalità sono cambiato, il prompt dei cambiamenti per riflettere l'attuale contesto, come mostrato in figura.

Modalità primaria

Le due principali modalità di funzionamento sono:

? User EXEC

? privilegiata EXEC

Come un elemento di sicurezza, il software Cisco IOS separa l'EXEC sessioni in due modalità di accesso. Queste due modalità di accesso primario sono utilizzati entro la Cisco CLI struttura gerarchica. Ciascuna modalità ha comandi simili. Tuttavia, la modalità privilegiata EXEC ha un più alto livello di autorità in quello che permette di essere giustiziato.

Esecutivo modalità utente

L'utente modalità esecutive, o utente EXEC per breve, ha limitato la capacità, ma è utile per alcune operazioni di base. L'utente EXEC modalità è in cima alla modale struttura gerarchica. Questa modalità è il primo ingresso nella CLI di un router IOS. L'utente EXEC modalità consente solo un numero limitato di comandi di base di monitoraggio. Questo è spesso denominato vista modalità di sola. L'utente EXEC livello non consente l'esecuzione di tutti i comandi che potrebbero modificare la configurazione del dispositivo. Per impostazione predefinita, non vi è alcuna richiesta di autenticazione per accedere alla modalità utente EXEC da console. Si tratta di una buona pratica per garantire che l'autenticazione è configurato durante la configurazione iniziale. L'utente EXEC modalità è identificato dal prompt dei comandi CLI che finisce con il> simbolo. Questo è un esempio che mostra il> simbolo del prompt dei comandi:

Switch>

Exec modalità privilegiata

L'esecuzione di configurazione e di gestione dei comandi è necessario che l'amministratore di rete utilizzano la modalità privilegiata EXEC, o una specifica modalità a valle della struttura gerarchica. EXEC privilegiata la modalità può essere identificato con il prompt termina con il simbolo #.

Switch #

Per impostazione predefinita, EXEC privilegiata non richiede l'autenticazione. Si tratta di una buona pratica per garantire che l'autenticazione è configurato. Modalità di configurazione globale e di tutti gli altri più specifici modi di configurazione può essere raggiunto solo dalla modalità privilegiata EXEC. In una successiva sezione di questo capitolo, che prenderemo in esame dispositivo di configurazione e alcuni dei modi di configurazione.

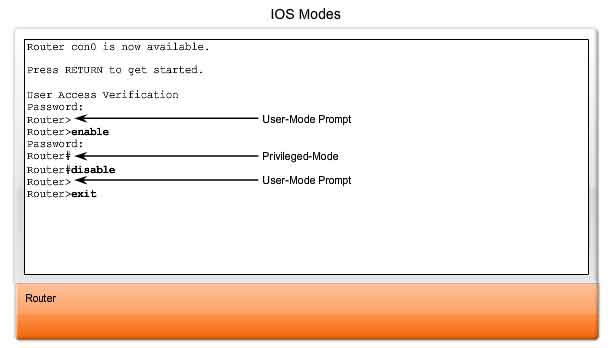

Muoversi tra la modalità User EXEC e Privileged EXEC

I comandi enable e disable vengono utilizzati per modificare la CLI tra l'utente EXEC mode e la modalità privilegiata EXEC, rispettivamente. Al fine di accedere alla modalità privilegiata EXEC, utilizzare il comando enable. La modalità privileged EXEC è talvolta chiamata enable mode.

La sintassi per l'inserimento del comando enable è:

Router>enable

Questo comando viene eseguito senza la necessità di un argomento o una parola chiave. Una volta premuto <Invio>, il prompt sul router cambia in:

Router #

Il # alla fine del prompt indica che il router è ora in modalità privilegiata EXEC.

Se la password di autenticazione è stato configurato per la modalità privilegiata EXEC, IOS richieste per la password.

Per esempio:

Router>enable

Password:

Router#

Il comando disable viene utilizzato per il ritorno da EXEC privilegiato per l'utente EXEC mode.

Per esempio:

Router#disable

Router>

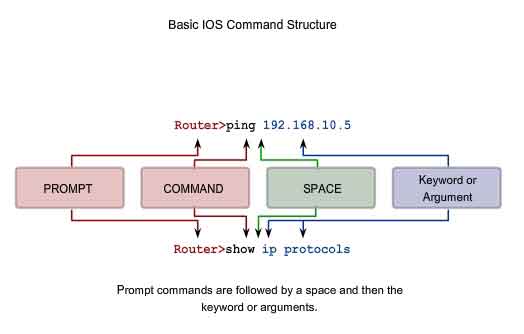

IOS di base struttura di comando

IOS ogni comando ha formato specifico o di sintassi e viene eseguito in modo prompt dei comandi. La sintassi generale per un comando è il comando seguito da eventuali parole chiave e argomenti. Alcuni comandi includere un sottoinsieme di parole chiave e gli argomenti che forniscono ulteriori funzionalità. La figura mostra le parti di un comando. Il comando è la prima parola o parole inserite nella linea di comando. I comandi non sono case-sensitive. In seguito il comando sono una o più parole chiave e argomenti. Le parole chiave descrivono parametri specifici per il comando interprete. Ad esempio, il comando show viene utilizzato per visualizzare informazioni sul dispositivo. Questo comando ha varie parole chiave che possono essere utilizzati per definire cosa particolare di uscita dovrebbe essere visualizzato. Per esempio:

Switch#show running-config

Il comando show è seguita dalla parola chiave in running-config . La parola chiave specifica che l'esecuzione di configurazione deve essere visualizzato come l'output. Un comando potrebbe richiedere uno o più argomenti. A differenza di una parola chiave, un argomento non è generalmente una predefinita parola. Un argomento è un valore o variabile definita dall'utente. A titolo di esempio, quando si applica una descrizione a un interfaccia con il comandodescription , inserire una riga come questa:

Switch(config-if)#description MainHQ Office Switch

Il comando è: description. L'argomento è: Ufficio MainHQ Switch. L'utente definisce l'argomento. Per questo comando, l'argomento può essere qualsiasi stringa di testo di un massimo di 80 caratteri. Dopo aver immesso ogni comando completo, comprese le eventuali parole chiave e gli argomenti, premere il tasto <Invio> a presentare il comando per il comando interprete.

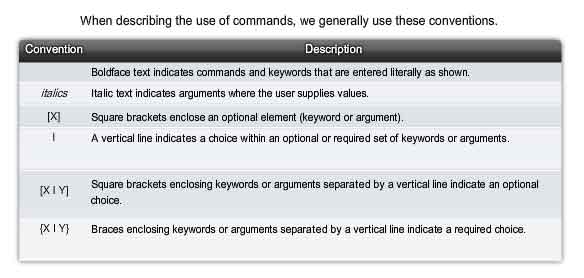

IOS convenzioni

La figura e le seguenti esempi mostrano alcune convenzioni per documentare IOS comandi.

Per il comando ping:

Formato:

Router> ping indirizzo IP

Esempio con valori:

Router> Ping 10.10.10.5

È il comando ping e l'argomento è l'indirizzo IP.

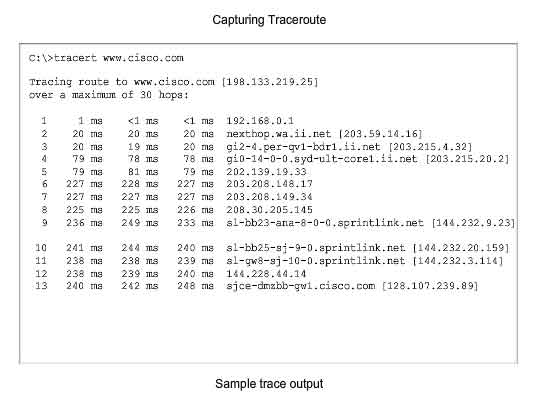

Allo stesso modo, la sintassi per l'inserimento del comando traceroute è:

Formato:

Switch> traceroute indirizzo IP

Esempio con valori:

Switch> traceroute 192.168.254.254

È il comando traceroute e l'argomento è l'indirizzo IP.

Comandi vengono utilizzati per l'esecuzione di un'azione, e le parole chiave vengono utilizzate per identificare il luogo o il modo di eseguire il comando.

Per un altro esempio, tornare ad esaminare la descrizione comando.

Formato:

Router(config-if)#description string

Esempio con valori:

Switch(config-if)#description Interface to Building a LAN

Il comando è la description, l'argomento e applicato a l'interfaccia è la stringa di testo, Interface to Building a LAN . Una volta che il comando viene eseguito, descrizione che verrà applicata alla particolare interfaccia.

Utilizzare il Cli Help

IOS ha diverse forme di aiuto disponibili:

? Guida sensibile al contesto

? sintassi del comando check

? Hot Keys e Scorciatoie

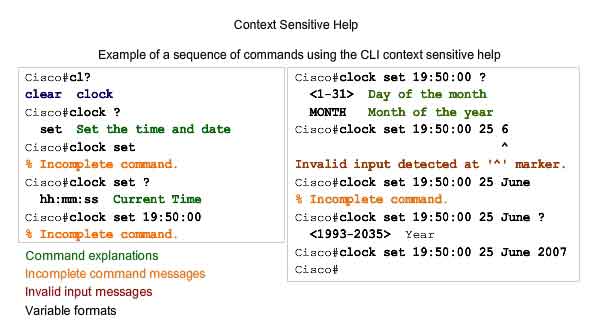

Context-Sensitive Help

La l'aiuto sensibile al contesto fornisce una lista di comandi e gli argomenti connessi con tali comandi nel contesto della modalità corrente. Per accedere aiuto sensibile al contesto, immettere un punto interrogativo,?, In qualsiasi prompt dei comandi. Non vi è una risposta immediata, senza bisogno di utilizzare il <Invio> chiave. Uso di un aiuto sensibile al contesto è quello di ottenere una lista dei comandi disponibili. Questo può essere utilizzato quando non si è sicuri del nome di un comando o se si vuole vedere se l'IOS supporta un particolare comando in una particolare modalità di attesa.

Per esempio, per avere un elenco dei comandi disponibili a livello EXEC utente, digitare un punto interrogativo ? al Router> prompt.

Un altro uso di aiuto sensibile al contesto è quello di visualizzare una lista di comandi o parole chiave che iniziano con un carattere specifico o caratteri. Dopo entrando in una sequenza di caratteri, se un punto interrogativo è entrato immediatamente, senza uno spazio-IOS per visualizzare una lista di comandi o parole chiave per questo contesto che iniziano con i caratteri che sono stati iscritti. Ad esempio, inserisci sh? per avere una lista di comandi che iniziano con la sequenza di caratteri sh. Un ultimo tipo di aiuto sensibile al contesto, viene utilizzato per determinare quali opzioni, parole chiave o argomenti sono trovato con un comando specifico. Per l'immissione di un comando, inserire uno spazio seguito da un? per determinare ciò che può o deve essere iscritta prossimo. Come illustrato nella figura, dopo aver inserito il comando clock set 19:50:00, possiamo entrare? per determinare le opzioni o le parole chiave che sono compatibili con questo comando.

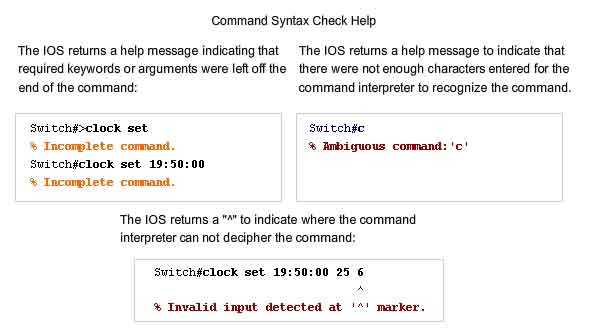

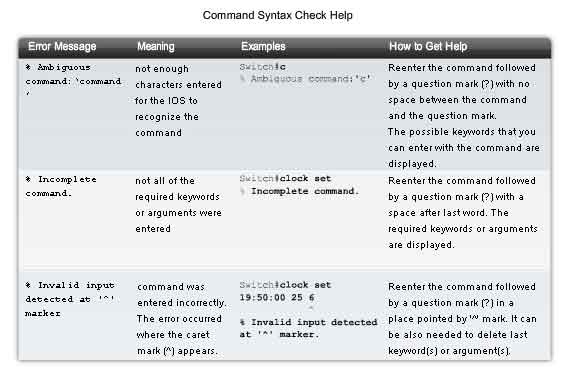

Sintassi del comando Check

Quando un comando è presentata da <Invio> premendo il tasto, la riga di comando interprete analizza il comando da sinistra a destra per determinare quale azione è richiesta. IOS generalmente solo fornisce un feedback negativo. Se l'interprete capisce il comando, l'azione richiesta è eseguita e la CLI restituisce all'autorità prompt dei comandi. Tuttavia, se l'interprete non può capire il comando di essere iscritti, sarà fornire un feedback che descrive ciò che è sbagliato con il comando. Ci sono tre diversi tipi di messaggi di errore:

? ambigui comando

? incompleta comando

? comando errato

Hot Keys e Collegamenti

IOS CLI fornisce chiavi calde e scorciatoie che rendono la configurazione, il monitoraggio e la risoluzione dei problemi più facile.

Quì è mostrato la maggior parte dei collegamenti. I seguenti sono degni di particolare nota:

? Tab - Termina il resto del comando o una parola chiave

? Backspace - Cancella il carattere a sinistra del cursore

? Ctrl-D - Cancella il carattere sul cursore

? Ctrl-K - cancella tutti i caratteri dal cursore alla fine della riga di comando

? Esc D - cancella tutti i caratteri dal cursore fino alla fine della parola

? Ctrl-U o Ctrl-X - cancella tutti i caratteri di ritornare all'inizio della riga di comando

? Ctrl-W - Cancella la parola a sinistra del cursore

? Ctrl-A - Sposta il cursore all'inizio della linea

? freccia sinistra o Ctrl-B - di spostare il cursore di un carattere a sinistra

? Esc B - Sposta il cursore indietro di una parola a sinistra

? Esc F - Sposta il cursore in avanti di una parola a destra

? freccia destra o Ctrl-F - di spostare il cursore di un carattere a destra

? Ctrl-E - Sposta il cursore alla fine della riga di comando

? Freccia su o CTRL-P ricorda comando nella storia del buffer, a cominciare dalla più recente comandi

? Ctrl-R o Ctrl-I o Ctrl-L - sistema visualizza di nuovo la richiesta della linea di comando e dopo una console messaggio viene ricevuto

? Ctrl-R - visualizza di nuovo una linea

? Ctrl-Z - hanno terminato la modalità di configurazione e ritorna a EXEC

? Freccia giù - Consente agli utenti di scorrere in avanti attraverso comandi ex

? Freccia sù - Consente agli utenti di scorrere a ritroso attraverso i comandi ex

? Ctrl-Maiusc-6 - Consente all'utente di interrompere uno IOS processo come ad esempio ping o traceroute

? Ctrl-C - fallisca il comando corrente e le uscite di configurazione in modalità

L'esame di questi più in dettaglio:

Tab - Il Tab completo è utilizzato per completare il resto del abbreviata comandi ei parametri, se l'abbreviazione contiene abbastanza lettere a essere diverso da qualsiasi altro attualmente disponibili comandi o parametri. Quando abbastanza il comando o la parola chiave è stata iscritta a comparire unico, premere il tasto Tab e la CLI per visualizzare il resto del comando o parola chiave. Questa è una buona tecnica da usare quando si è di apprendimento, perché consente di visualizzare l'intera parola utilizzata per il comando o parola chiave.

Ctrl-R - Rivisualizza la linea per aggiornare la linea appena digitata. Utilizza Ctrl-R per rivisualizzare la linea. Per esempio, è possibile che il ritorno IOS è un messaggio per la CLI così come si sta digitando una riga. È possibile utilizzare Ctrl-R per aggiornare la linea e di evitare di dover digitare nuovamente.

In questo esempio, un messaggio in merito a una interfaccia non è tornato in mezzo a un comando.

Switch#show mac-

16w4d: %LINK-5-CHANGED: Interface FastEthernet0/10, changed state to down

16w4d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/10, changed state to down

Per rivisualizzare alla linea che si stava scrivendo utilizza Ctrl-R:

Switch#show mac

Ctrl-Z - Exit configuration mode. Per lasciare la modalità di configurazione e tornare alla modalità privilegiata EXEC, utilizza Ctrl-Z. IOS perché ha una struttura hierarchal modalità, è possibile trovare diversi livelli di te. Piuttosto che uscire individualmente ciascuna modalità, utilizza Ctrl-Z per tornare direttamente al prompt dei comandi EXEC privilegiato al primo livello.

Frecce Su e Giù - Uso di comandi precedenti. Il software Cisco IOS buffer passato diversi comandi e caratteri in modo che le voci possono essere ricordato. Il buffer è utile per inserire nuovamente i comandi necessari per la ribattitura senza.

Sequenze chiave sono disponibili per scorrere tamponato questi comandi. Utilizzare il tasto freccia in sù (Ctrl+P) per visualizzare i comandi precedentemente inserite. Ogni volta che questo tasto viene premuto, il prossimo successivamente anziani comando verrà visualizzato. Utilizzare il tasto freccia in giù (Ctrl+N) per scorrere in avanti attraverso la storia per visualizzare le più recenti comandi.

Ctrl-Shift-6 - Utilizzando la sequenza di escape. IOS quando un processo è avviato dalla CLI, come ad esempio un ping o traceroute, il comando viene eseguito fino a quando non è completo o viene interrotta. Mentre il processo è in esecuzione, la CLI è il blocco. Per interrompere la produzione e interagire con la CLI, premere Ctrl-Shift-6.

Ctrl-C - Questo interrompe l'ingresso di un comando e le uscite la modalità di configurazione. Questo è utile per l'immissione di un comando si può decidere che si desidera annullare il comando e le uscite la modalità di configurazione.

Comandi abbreviati o parole chiave.

I comandi e le parole chiave possono essere abbreviati per il numero minimo di caratteri che identifica una selezione unica. Ad esempio, il comando configure può essere abbreviata in conf perché configure è l'unico comando che inizia con conf. Un'abbreviazione di con non funzionerà, perché più di un comando inizia con con.

Parole chiave può anche essere abbreviati.

Come un altro esempio, show interfaces può essere abbreviato in questo modo:

Router#show interfaces

Router#show int

È possibile abbreviare sia il comando che le parole chiave, ad esempio:

Router#sh int

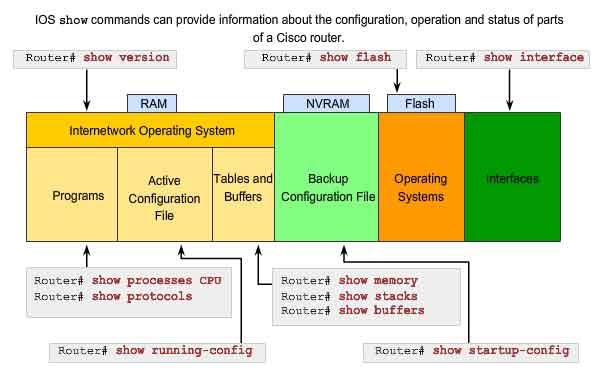

I Comandi IOS "Examination"

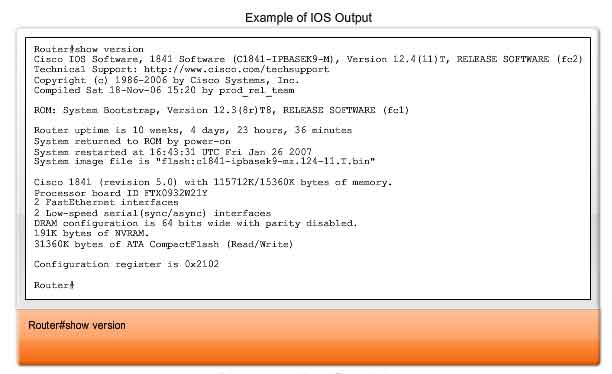

Al fine di verificare e risolvere eventuali problemi di funzionamento della rete, dobbiamo esaminare il funzionamento dei dispositivi. Esame di base è il comando show. Ci sono molte varianti di questo comando. Come si sviluppa più abilità con la IOS, si impara a usare e interpretare l'output dello comandi show . Utilizzare il comando show ? per avere una lista dei comandi disponibili in un determinato contesto, o modalità di attesa. La figura indica come il tipico comando show è in grado di fornire informazioni sulla configurazione, il funzionamento, e lo status di parti di un router Cisco. In questo corso, utilizziamo alcuni dei più comandi di base show.

Alcuni dei più comunemente usati i comandi sono:

show interfaces

Visualizza le statistiche per tutte le interfacce sul dispositivo. Per visualizzare le statistiche per una specifica interfaccia, immettere il comando show interfaces seguita dalla specifica interfaccia slot / numero di porta. Per esempio:

Router#show interfaces serial 0/1

show version

Visualizza informazioni sul attualmente caricati versione del software, insieme con dispositivo hardware e informazioni. Alcune delle informazioni mostrate da questo comando sono:

? Versione del software - IOS versione del software (salvata in flash)

? Bootstrap Version - Bootstrap versione (memorizzati nella ROM di boot)

? Sistema di up-tempo - Tempo dall'ultimo riavvio

? Sistema di riavviare informazioni - Metodo di riavviare (ad esempio, il potere del ciclo, crash)

? Software immagine nome - IOS nome del file memorizzati nella flash

? Tipo e Router Processor type - Modello numero e tipo di processore

? Tipo di memoria e di assegnazione (condivisione / Main) - Main RAM e processore a pacchetto condiviso di I / O buffering

? Caratteristiche del software - protocolli supportati / set di funzionalità

? Interfacce Hardware - Interfacce disponibili sul router

Registrati ? Configurazione - Imposta avvio specifiche, console di velocità, e dei relativi parametri.

La figura mostra un esempio tipico di output di show version.

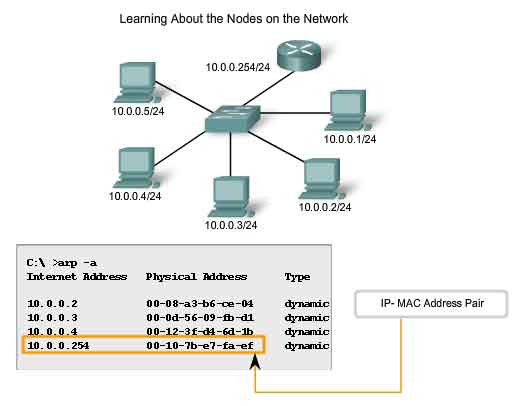

? show arp - Visualizza la tabella ARP del dispositivo.

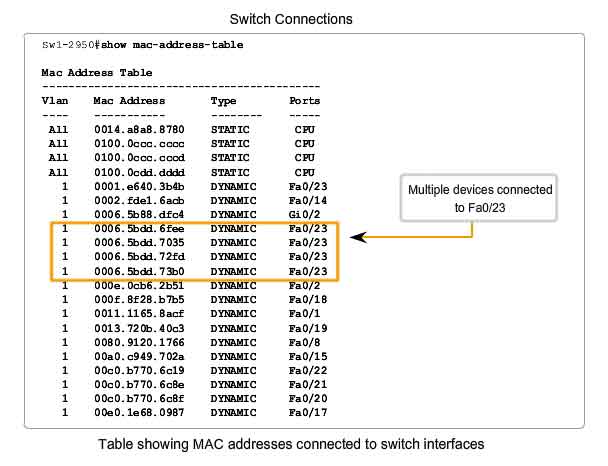

? show mac-address-table - (passare solo) Visualizza la tabella di MAC di uno switch.

? show sturtup-config - Mostra la configurazione salvata sito in NVRAM.

? show running-config - Visualizza il contenuto del attualmente in esecuzione il file di configurazione o la configurazione per una specifica interfaccia, o classe mappa informazioni.

? show ip interfacce - Mostra IPv4 statistiche per tutte le interfacce a un router.

Per visualizzare le statistiche per una specifica interfaccia, inserisci il comando show ip interfacce di seguito da specifici slot di interfaccia / numero di porta. Un altro importante formato di questo comando è show ip interface brief. Questo è utile per ottenere una rapida sintesi delle interfacce e delle loro stato operativo.

Per esempio:

Router#show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 172.16.255.254 YES manual up up

FastEthernet0/1 unassigned YES unset down down

Serial0/0/0 10.10.10.5 YES manual up up

Serial0/0/1 unassigned YES unset down down

Il Prompt More

Quando un comando restituisce più di output che può essere visualizzato su un unico schermo, il - More - prompt viene visualizzato nella parte inferiore dello schermo. Quando un - More - prompt dei comandi, premere la barra spaziatrice per visualizzare la porzione di prossima uscita. Per visualizzare solo la riga successiva, premere il tasto Invio. Se un altro tasto è premuto, l'output viene annullata e si ritorna al prompt dei comandi.

IOS modalità di configurazione

Modalità Global Configuration

La modalità di configurazione primario è chiamato global configuration o global config. Dalla global config, CLI di configurazione vengono apportate modifiche che influiscono sul funzionamento del dispositivo nel suo complesso. Siamo anche utilizzare la modalità di configurazione globale come un precursore per l'accesso a specifiche modalità di configurazione. Il seguente comando CLI viene utilizzato per prendere il dispositivo da EXEC modalità privilegiata per la modalità di configurazione globale e di autorizzare l'ingresso di configurazione di comandi da un terminale:

Router#configure terminal

Una volta che il comando è eseguito, il prompt dei cambiamenti a dimostrare che il router è in modalità di configurazione globale.

Router(config)#

Specifiche modalità di configurazione

Dalla modalità di configurazione globale, ci sono diversi modi di configurazione che possono essere iscritti. Ciascuna di queste modalità permette la configurazione di una particolare funzione o parte degli obblighi di informazione periferica. L'elenco che segue mostra alcuni di essi:

? Interface mode - per configurare una delle interfacce di rete (Fa0 / 0, S0/0/0, ..)

? Line mode - per configurare una delle linee (fisico o virtuale) (console, AUX, VTY, ..)

? Router mode - per configurare i parametri di uno dei protocolli di routing

La figura mostra le istruzioni per alcuni modi di trasporto. Ricordo, come modifiche di configurazione sono fatti all'interno di una interfaccia o un processo, le modifiche riguardano solo che si interfacciano o processo. Per uscire da una specifica modalità di configurazione e tornare alla modalità di configurazione globale, inserisci exit a un prompt dei comandi. Di lasciare completamente la modalità di configurazione e tornare alla modalità privilegiata EXEC, inserisci end o utilizzare la sequenza di tasti Ctrl-Z. Una volta che una modifica è stata apportata dal globale modalità di attesa, è buona pratica per salvare il file di configurazione di avvio memorizzati nella NVRAM. Questo impedisce modifiche vengano persi a causa di fallimento o di potere una deliberata riavviare. Il comando per salvare la configurazione in esecuzione di file di configurazione di avvio è:

Router#copy running-config startup-config

Applicazione di una configurazione di base utilizzando Cisco IOS

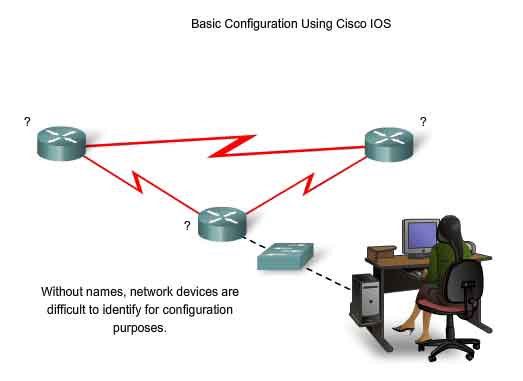

I dispositivi hanno bisogno di nomi

Il nome è utilizzato in prompt CLI. Se il nome non è esplicitamente

configurato, un router utilizza la fabbrica-assegnato di default host

"Router". Un switch ha una fabbrica di default assegnati al

nome host, "Switch". Immaginate se un Internetwork avuto diversi

router che sono stati tutti chiamato con il nome predefinito

"Router". Ciò creerebbe una notevole confusione durante la

configurazione di rete e la manutenzione. Quando l'accesso a un dispositivo

remoto utilizzando Telnet o SSH, è importante avere la conferma che un allegato

è stato fatto per il corretto dispositivo. Se tutti i dispositivi sono stati

lasciati con i loro nomi predefiniti, non abbiamo potuto identificare che il

corretto dispositivo è collegato. Scegliendo nomi e documentare con saggezza, è

più facile da ricordare, discutere, e identificare i dispositivi di rete. A

nome di dispositivi in maniera coerente e utile richiede l'istituzione di una convenzione

di denominazione che attraversa la società o, almeno, l'ubicazione. Si tratta

di una buona pratica per creare la convenzione di denominazione allo stesso

tempo come la schema di indirizzamento per consentire la continuità all'interno

della organizzazione. Alcune linee guida per la denominazione delle convenzioni

che i nomi di:

? Iniziare con una lettera

? Non contengono uno spazio

? Fine con una lettera o cifra

? Sono caratteri di solo lettere, numeri e trattini

? Fatti 63 caratteri o meno

I nomi host utilizzati nel dispositivo IOS preservare maiuscole e minuscole

caratteri. Pertanto, ti permette di capitalizzare un nome come lei avrebbe

normalmente. Ciò contrasta con la maggior parte dei regimi di nomi Internet,

dove maiuscole e minuscole sono caratteri trattamento identico. RFC 1178

prevede alcune norme che possono essere utilizzati come riferimento per il

dispositivo di denominazione. Come parte del dispositivo di configurazione, un

unico nome host deve essere configurata per ogni dispositivo.

Nota: periferiche i nomi host sono utilizzati solo dagli amministratori

quando si utilizza la CLI per configurare e monitorare i dispositivi. Se non configurato

per fare ciò, i dispositivi stessi non utilizzare questi nomi quando scoprire l'altro e

interoperare.

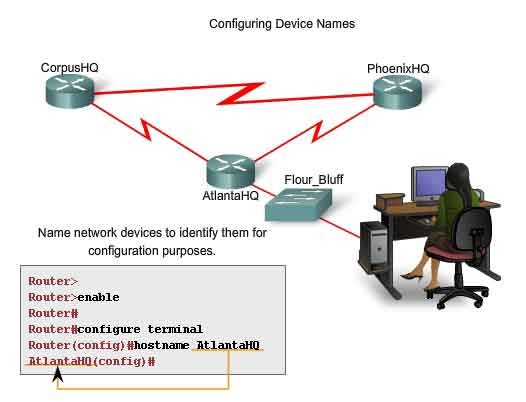

Applicazione di Nomi- Un esempio

Diamo un esempio l'uso di tre router collegati tra loro in una rete che

abbraccia tre diverse città (Atlanta, Phoenix, e Corpus) come mostrato in

figura. Per creare una convenzione di denominazione per i router, prendere in

considerazione la posizione e lo scopo dei dispositivi. Porsi domande come

queste: questi router essere parte di una organizzazione la sede centrale? Ogni

router non hanno uno scopo diverso? Per esempio, è il router Atlanta un

primario punto di congiunzione nella rete o è uno svincolo in una catena? In

questo esempio, si identificherà ogni router come una succursale sede per le

singole città. I nomi potrebbero essere AtlantaHQ, PhoenixHQ, e CorpusHQ. Ogni

router era stato un incrocio in una catena di successione, i nomi potrebbero

essere AtlantaJunction1, PhoenixJunction2, e CorpusJunction3. Nella rete di

documentazione, ci sono questi nomi, e le ragioni della loro scelta, per

garantire la continuità nella nostra convenzione di denominazione come

dispositivi sono aggiunti.

Una volta che la convenzione di denominazione è stato identificato, il prossimo

passo è quello di applicare i nomi per il router utilizzando la CLI. Questo esempio ci

passeggiata attraverso la designazione di Atlanta router.

Configurare l'hostname IOS

Da EXEC privilegiata la modalità di attesa, accedere alla modalità di

configurazione globale entrando con il comando configure terminal:

Router#configure terminal

Dopo il comando viene eseguito, il prompt cambierà a:

Router (config) #

In modo globale, inserire il nome host:

Router(config)#hostname AtlantaHQ

Dopo il comando viene eseguito, il prompt cambierà a:

AtlantaHQ (config) #

Si noti che il nome appare nel prompt dei comandi. Per uscire dalla modalità globale,

utilizzare il comando exit.

Sempre verificare che la documentazione viene aggiornato ogni volta che un

dispositivo è aggiunto o modificato. Identificare i dispositivi nella

documentazione di loro ubicazione, le finalità, e l'indirizzo.

Nota: Per annullare gli effetti di un comando, prefazione il comando con la

parola chiave no.

Ad esempio, per rimuovere il nome di un dispositivo, l'uso:

AtlantaHQ(config)# no hostname

Router(config)#

Si noti che il comando hostname non ha causato il router a ripristinare il nome

host di default "Router".

RFC 1178, "Choosing a Name for Your Computer,"

http://www.faqs.org/rfcs/rfc1178.html

Dispositivo di limitazione di accesso - Configurazione e utilizzo di password

banner

Fisicamente limitare l'accesso ai dispositivi di rete con armadi rack e

bloccato è una buona pratica, tuttavia, le password sono la prima difesa contro

l'accesso non autorizzato ai dispositivi di rete. Ogni dispositivo deve avere

configurato localmente password per limitare l'accesso. In un secondo corso,

introdurremo il modo per rafforzare la sicurezza mediante un sistema a userID

insieme con una password. Per ora, presenteremo le precauzioni di sicurezza di

base utilizzando solo le password. Come discusso in precedenza, IOS utilizza

gerarchica modi per aiutare con dispositivo di sicurezza. Come parte di questa

garanzia di esecuzione, IOS può accettare più le password per consentire

diversi privilegi di accesso al dispositivo.

Le password introdotte qui sono:

? Console password - limiti dispositivo di accesso utilizzando la console di

connessione

? Enable password - limita l'accesso privilegiato alle modalità EXEC

? Enable secret password - criptati, limita l'accesso privilegiato alle

modalità EXEC

? VTY password - limiti dispositivo di accesso utilizzando Telnet

E' buona pratiche, l'uso di diverse password di

autenticazione per ciascuno di questi livelli di accesso. Anche se ad accedere con

più e password diverse è scomoda, si tratta di una precauzione necessaria per proteggere

adeguatamente l'infrastruttura della rete da accessi non autorizzati. Inoltre,

utilizzare password che non sono facilmente indovinate. L'uso di debole o

indovinato facilmente le password continua ad essere un problema di protezione

in molti aspetti del mondo imprenditoriale. Prendere in considerazione questi

punti chiave nella scelta delle password:

? Utilizzare password che sono più di 8 caratteri di lunghezza.

? Utilizzo di una combinazione di maiuscole e le minuscole e / o in sequenze

numeriche password.

? Evitare di usare la stessa password per tutti i dispositivi.

? Evitare l'uso di parole comuni come ad esempio password o

administrator, perché questi sono facilmente indovinate.

Nota: Nella maggior parte dei laboratori, verrà utilizzato semplice password,

come cisco o di class. Queste password sono considerati

deboli e facilmente guessable e deve essere evitato in un ambiente di produzione. Siamo solo

utilizzare queste password per comodità in una classe. Come illustrato nella

figura, quando richiesto di immettere una password, il dispositivo non eco la

password che viene inserito. In altre parole, la password caratteri non

verranno visualizzati quando si digita. Questo è fatto per motivi di sicurezza

- molte le password vengono raccolte da occhi indiscreti.

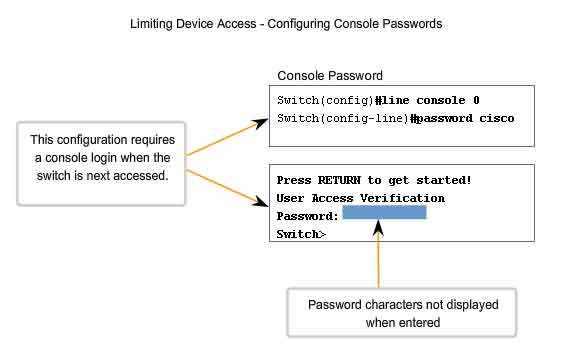

Password di console

La console porto di uno Cisco IOS dispositivo è dotato di speciali privilegi.

La console porto di dispositivi di rete deve essere garantito, a un minimo,

imponendo l'utente per la fornitura di una password. Questo riduce la

possibilità di personale non autorizzato fisicamente di collegare un cavo nel

dispositivo dispositivo e guadagnare l'accesso. I seguenti comandi vengono

utilizzati in modalità di configurazione globale di impostare una password per la

console-line:

Switch(config)#line console 0

Switch(config-line)#password password

Switch(config-line)#login

Dalla modalità di configurazione globale, il comando line console 0 è

usato per entrare in modalità linea di configurazione per la console. Lo zero

viene utilizzato per rappresentare il primo (e nella maggior parte dei casi

solo) interfaccia per la console di un router. Il secondo comando, password

password specifica una password su una linea. Il comando login configura

il router a richiedere l'autenticazione su dati di accesso. Quando il login è attivato

e una password è impostata, non vi sarà richiesto di immettere una

password. Una volta che questi tre comandi sono eseguiti, una password prompt

dei comandi verrà visualizzato ogni volta che un utente tenta di accedere alla

porta della console.

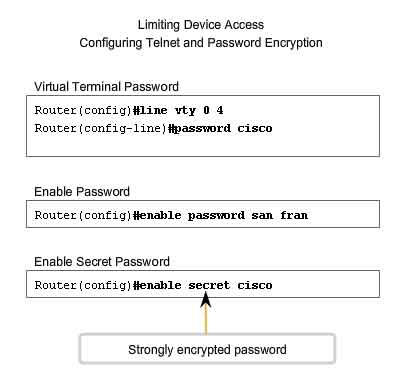

Attivare la password e la password segreta

Al fine di fornire ulteriori sicurezza, utilizzare il comando enable password

o enable secret. Uno di questi comandi possono essere

utilizzati per stabilire l'autenticazione prima di accedere privilegiato EXEC

(attiva). Utilizzare sempre il comando enable secret , non consentire il

vecchio comando enable password, se possibile. Il comando enable

secret fornisce una maggiore sicurezza, perché la password è criptata.

Il comando enable password può essere utilizzata solo se enable

secret non è ancora stata fissata. Il comando enable password

dovrebbe essere usato se il dispositivo utilizza una vecchia copia del software Cisco IOS

che non riconosce il comando enable secret . I seguenti comandi vengono

utilizzati per impostare la password:

Router(config)#enable password password

Router(config)#enable secret password

Nota: Se non è impostata enable secret

o enable password, IOS impedisce l'accesso privilegiato EXEC da una

sessione Telnet. Senza che enable password è stato impostato, una sessione

Telnet sembrerebbe questo modo:

Switch>enable

% No password set

Switch>

VTY Password

Le linee vty consentono l'accesso al router via Telnet. Per impostazione

predefinita, molti dispositivi di Cisco sostegno cinque linee VTY che sono

numerati da 0 a 4. Una password deve essere impostato su tutti i vty linee.

La stessa password può essere impostata per tutti i collegamenti. Tuttavia, è spesso

auspicabile che una password univoca essere impostato per una linea di fornire un ripiego

amministrative per l'ingresso nel dispositivo se gli altri collegamenti sono in

uso. I seguenti comandi vengono utilizzati per impostare una password a vty line:

Router(config)#line vty 0 4

Router(config-line)#password password

Router(config-line)#login

Per impostazione predefinita, IOS comprende il comando di login sulla VTY

linee. Questo impedisce l'accesso a Telnet il dispositivo senza prima che

richiedono l'autenticazione. Se, per errore, il comando di no login è impostata, il quale elimina l'obbligo per l'autenticazione, persone non

autorizzate possono connettersi alla linea utilizzando Telnet. Questo sarebbe

un grave rischio per la sicurezza.

Crittografare la visualizzazione della password

Un altro utile comando password impedisce la visualizzazione di come testo

normale quando si visualizzano i file di configurazione. Questo è il comando service

password-encryption. Questo comando fa sì che la crittografia di

password a verificarsi quando una password è configurato. Il comando service

password-encryption applica una debole crittografia a tutte le

password in chiaro. Questo crittografia non si applica alle password in cui

sono inviati tramite mezzi di informazione solo nella configurazione. Lo scopo

di questo comando è quello di mantenere individui non autorizzati di

visualizzare le password nel file di configurazione. Se si esegue il comando show

running-config, o show startup-config prima che il comando service

password-encryption venga eseguito, le password in chiaro sono visibili nella

configurazione di output. Il service password-encryption può quindi

essere eseguito e la crittografia viene applicato alle password. Una volta che

la crittografia è stato applicato, eliminando il servizio di crittografia non

invertire la crittografia.

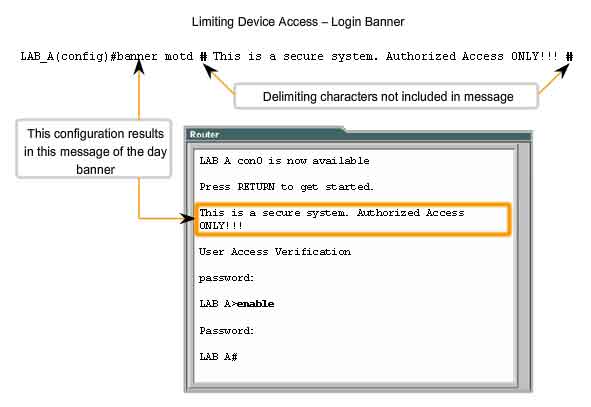

Messaggi banner

Che richiedono una password, anche se è un modo per mantenere personale non

autorizzato di una rete, è di vitale importanza per fornire un metodo per

dichiarare che solo il personale autorizzato dovrebbe tentativo di ottenere

l'entrata in dispositivo. Per effettuare questa operazione, aggiungere un

banner per il dispositivo di output. Banner può essere una parte importante del

processo legale nel caso in cui qualcuno viene perseguito per spezzare in un

dispositivo. Alcuni sistemi giuridici non consentono l'azione penale, o anche

il monitoraggio degli utenti, a meno che una notifica sia visibile. L'esatto

contenuto del testo o un banner dipende dalle leggi locali e politiche

aziendali. Ecco alcuni esempi di informazioni da includere in un banner:

? "Utilizzo del dispositivo è specifica per il personale

autorizzato."

? "di attività possono essere monitorate".

? "Avviso saranno perseguiti per qualsiasi utilizzo non autorizzato."

Perché banner può essere visto da chiunque che i tentativi di accesso, il

messaggio deve essere formulato con molta attenzione. Qualsiasi testo che

implica che una procedura di accesso è "benvenuto" o

"invitati" non è appropriato. Se una persona che interrompa la rete

dopo aver ottenuto l'ingresso non autorizzato, dimostrando responsabilità sarà difficile,

se non vi è l'aspetto di un invito. La creazione di banner è un processo

semplice, tuttavia, banner deve essere utilizzati in modo appropriato. Quando

un banner è utilizzata dovrebbe mai il benvenuto a qualcuno il router. Esso

dovrebbe dettaglio che solo il personale autorizzato è consentito l'accesso al

dispositivo. Inoltre, il banner può includere prevista sistema arresti e le

altre informazioni che interessa tutti gli utenti della rete. IOS offre più

tipi di banner. Una comune banner è il messaggio del giorno (MOTD). E 'spesso

utilizzata per la notifica giuridico perché è visualizzata a tutti i terminali

collegati.

Configurare MOTD utilizzando il comando banner motd dalla modalità globale.

Come illustrato nella figura, il comando banner motd richiede l'uso di

delimitatori di identificare il contenuto del messaggio del banner. Il comando

banner motd è seguito da uno spazio e un carattere di delimitazione. Quindi,

una o più righe di testo sono entrato a rappresentare il banner messaggio. Un secondo evento di

delimitare il carattere denota la fine del messaggio. Delimitare il carattere

può essere qualsiasi carattere finché non si verifica nel messaggio. Per questo

motivo, i simboli, come il "#" sono spesso utilizzati. Per

configurare un MOTD, dalle modalità di configurazione globale inserire il comando banner motd:

Switch(config)#banner motd # message #

Una volta che il comando viene eseguito, il banner verrà visualizzato su tutti

i successivi tentativi di accesso al dispositivo fino a quando il banner è rimossa.

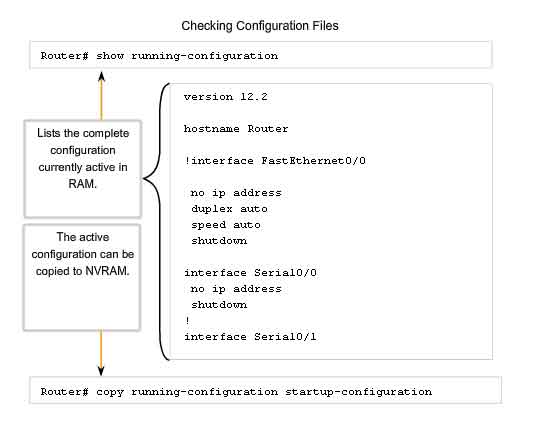

Gestione di file di configurazione

Come abbiamo discusso, modificando una configurazione in esecuzione riguarda il

funzionamento del dispositivo immediatamente. Dopo aver effettuato modifiche a

una configurazione, prendere in considerazione queste opzioni per il passo

successivo:

? Controllare il cambiamento di configurazione del nuovo avvio di

configurazione.

? Restituire il dispositivo alla sua configurazione originale.

? Rimuovere tutte le operazioni di configurazione dal dispositivo.

Rendere i cambi di configurazione la nuova configurazione di avvio

Ricordo, perché la gestione di configurazione è memorizzato in RAM, è

temporaneamente attiva, mentre il dispositivo di Cisco è in esecuzione

(acceso). Se l'alimentazione del router è perso o se il router viene riavviato,

tutti i cambiamenti alla configurazione verranno perse a meno che essi non sono

state salvate. Il risparmio in esecuzione di configurazione di avvio per il

file di configurazione in NVRAM conserva le modifiche come la nuova

configurazione di avvio. Prima di prendere impegni per le modifiche, utilizzare

l'apposito comando show per verificare il funzionamento della periferica.

Come illustrato nella figura, il comando show running-config può essere

utilizzato per visualizzare un file di configurazione in esecuzione. Quando le

modifiche sono verificati per essere corretta, utilizzare il comando copy running-config

startup-config in privilegiata EXEC

modalità prompt dei comandi. L'esempio seguente mostra il comando:

Switch#copy running-config startup-config

Una volta eseguito, il file di configurazione in esecuzione sostituisce il file

di configurazione di avvio.

Ritornare il dispositivo alla sua configurazione originale

Se le modifiche apportate alla configurazione in esecuzione non hanno l'effetto

desiderato, può divenire necessario per ripristinare il dispositivo alla sua

configurazione precedente. Supponendo che non abbiamo sovrascritto la

configurazione di avvio con le modifiche, si può sostituire la gestione di

configurazione con la configurazione di avvio. Questo è fatto meglio a

riavviare il dispositivo utilizzando il comando reload in modalità

privilegiata EXEC prompt dei comandi. Quando l'avvio di una ricarica, IOS

rileverà che la configurazione è in esecuzione modifiche che non sono state

salvate la configurazione di avvio. Verrà visualizzato un prompt di chiedere se

salvare le modifiche apportate. Per rifiutare le modifiche, inserire n

o no. Un ulteriore prompt dei comandi verrà visualizzato per confermare

la ricarica. Per confermare, premere il tasto Invio. Premendo un tasto

qualsiasi volontà interrompere il processo. Per esempio:

Router#reload

System configuration has been modified. Save? [yes/no]: n

Proceed with reload? [confirm]

*Apr 13 01:34:15.758: %SYS-5-RELOAD: Reload requested by console. Reload Reason:

Reload Command.

System Bootstrap, Version 12.3(8r)T8, RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 2004 by cisco Systems, Inc.

PLD version 0x10

GIO ASIC version 0x127

c1841 processor with 131072 Kbytes of main memory

Main memory is configured to 64 bit mode with parity disabled

Il backup di configurazioni offline

File di configurazione dovrebbe essere memorizzati come file di backup in caso

di un problema. File di configurazione possono essere memorizzati su un Trivial

File Transfer Protocol (TFTP) server, un CD, una chiavetta USB o un disco

floppy immagazzinati in un luogo sicuro. Un file di configurazione deve essere

incluso nella documentazione di rete.

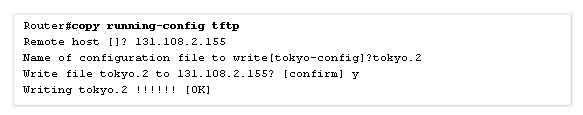

Configurazione di backup sul server TFTP

Come illustrato nella figura, è una opzione per salvare la configurazione in

esecuzione o la configurazione di avvio di un server TFTP. Utilizzare sia il comando copy running-config tftp o copy startup-config tftp e di

attenersi alla seguente procedura:

1. Inserisci il comando copy running-config tftp.

2. Immettere l'indirizzo IP dello Stato ospitante in cui il file di

configurazione vengono memorizzate.

3. Immettere il nome da assegnare al file di configurazione.

4. Risposta yes per confermare ogni scelta.

Rimuovere tutte le configurazioni

Se indesiderato modifiche vengono salvate per la configurazione di avvio, può

essere necessario per cancellare tutte le configurazioni. Ciò richiede la

cancellazione della configurazione di avvio e il riavvio del dispositivo.

La configurazione di avvio viene rimossa utilizzando il comando erase startup-config.

Per cancellare i file di configurazione di avvio utilizzare erase NVRAM:startup-config

o erase startup-config in privilegiato EXEC modalità prompt dei comandi:

Router#erase startup-config

Una volta che il comando è rilasciato, il router vi verrà chiesto di

confermare:

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

Confirm è la risposta predefinita. Per confermare e cancellare il file di

configurazione di avvio, premere il tasto Invio. Premendo un tasto qualsiasi

volontà interrompere il processo. Attenzione: Fare attenzione quando si usa il

comando cancellare. Questo comando può essere usato per cancellare un file nel

dispositivo. Un uso improprio del comando possibile cancellare la IOS stessa o un altro file

critici. Dopo aver rimosso la configurazione di avvio da NVRAM, ricaricare il

dispositivo per eliminare l'attuale esecuzione del file di configurazione da

RAM. Il dispositivo sarà quindi caricare la configurazione predefinita di avvio

che è stato originariamente fornito con il dispositivo alla esecuzione di

configurazione.

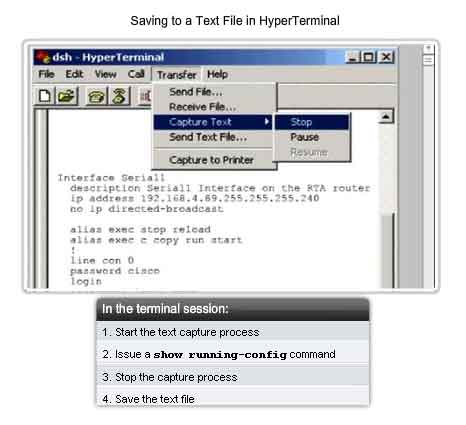

Configurazioni di backup con Testo Capture (HyperTerminal)

File di configurazione possono essere salvate / archiviati a un documento di

testo. Una sequenza di passaggi che assicura un gruppo di lavoro di copia i

file di configurazione è disponibile per la modifica o riutilizzare. Quando si

utilizza HyperTerminal, attenersi alla seguente procedura:

1. Sul menu Transfer, fare clic su Capture Text.

2. Scegli la località.

3. Fare clic sul pulsante Start per iniziare l'acquisizione di testo.

4. Una volta che la cattura è stato avviato, eseguire il comando show running-config

o show startup-config in modalità privilegiata EXEC prompt dei comandi.

Il testo visualizzato nella finestra del terminale verrà inserito nel file scelto.

5. Visualizzare l'output per verificare che non è stato danneggiato.

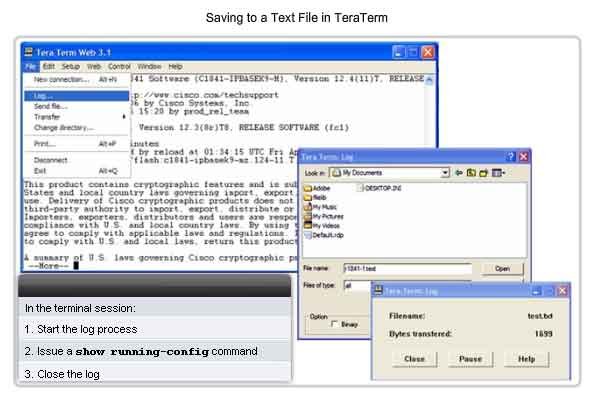

Configurazioni di backup con Testo Capture (TeraTerm)

File di configurazione possono essere salvate / archiviati a un documento di

testo utilizzando TeraTerm.

Come illustrato nella figura, le misure sono:

1. Dal menu File, fare clic su Log.

2. Scegli la località. TeraTerm inizierà l'acquisizione di testo.

3. Una volta che la cattura è stato avviato, eseguire il comando show running-config

o show startup-config in modalità privilegiata EXEC prompt dei comandi.

Il testo visualizzato nella finestra del terminale verrà inserito nel file scelto.

4. Quando la cattura è completo, selezionare Close nel TeraTerm: Log finestra.

5. Visualizzare l'output per verificare che non è stato danneggiato.

Ripristinare le configurazioni di testo

Un file di configurazione possono essere copiati dal deposito di un

dispositivo. Quando copiate nei terminali, IOS esegue ogni riga di testo di

configurazione come un comando. Ciò significa che il file richiederà la

modifica al fine di garantire che le password criptate sono in formato testo

normale e che non comando di testo come ad esempio "- Ancora -" e IOS

messaggi vengono rimossi. Questo processo è discusso in laboratorio. Inoltre,

presso la CLI, il dispositivo deve essere impostato su modalità di configurazione globale

per ricevere i comandi dal file di testo viene copiato. Quando si utilizza

HyperTerminal, i passi sono:

1. Individuare il file da copiare nel dispositivo e aprire il documento di

testo.

2. Copia tutto il testo.

3. Dal menu Modifica, fare clic su paste to host.

Quando si utilizza TeraTerm, i passi sono:

1. Dal menu File, fare clic su Send file.

2. Individuare il file da copiare nel dispositivo e fare clic su Open.

3. TeraTerm si incolla il file nel dispositivo.

Il testo nel file verrà applicato come comandi del CLI e diventare la

configurazione in esecuzione sulla periferica. Questo è un metodo conveniente

per manualmente la configurazione di un router.

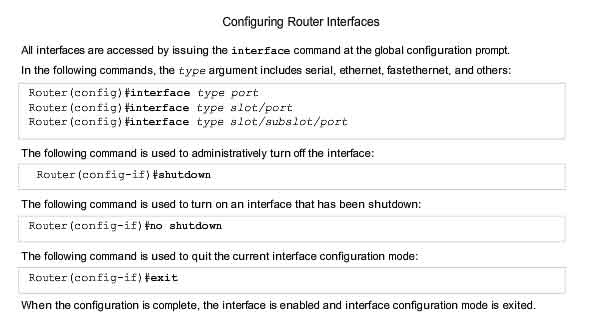

Configurazione di Interfacce

In questo capitolo, di cui abbiamo discusso comandi che sono generici a IOS

dispositivi. Alcune configurazioni sono specifici per un tipo di dispositivo.

Uno di questi è la configurazione delle interfacce di configurazione a un

router. La maggior parte intermediario dispositivi di rete hanno un indirizzo

IP ai fini della gestione del dispositivo. Alcuni dispositivi, come ad esempio

interruttori e punti di accesso wireless, possono funzionare senza un indirizzo

IP. Perché l'obiettivo di un router è di interconnettere reti diverse, ciascuna

interfaccia a un router dispone di un proprio unico indirizzo IPv4. L'indirizzo

assegnato a ogni interfaccia esiste in un foglio a parte dedicata alla rete di

interconnessione di router. Ci sono molti parametri che possono essere

configurati su router interfacce. Si tratteranno i più elementari interfaccia

comandi, che sono riassunte nella figura.

La configurazione di interfacce Ethernet di un router

Router interfacce Ethernet sono utilizzati come gateway per la fine dispositivi

sulla LAN collegato direttamente al router. Ogni interfaccia Ethernet deve

avere un indirizzo IP e la subnet mask per instradare i pacchetti IP. Per

configurare un interfaccia Ethernet attenersi alla seguente procedura:

1. Entrare in modalità di configurazione globale.

2. Entrare in modalità di configurazione delle interfacce.

3. Specificare l'interfaccia di indirizzo e la maschera di sottorete.

4. Attivare l'interfaccia.

Come illustrato nella figura, configurare l'indirizzo IP Ethernet utilizzando i

seguenti comandi:

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address ip_address netmask

Router(config-if)#no shutdown

Abilitare l' Interfaccia

Per impostazione predefinita, le interfacce sono disattivate. Per attivare

l'interfaccia, immettere il comando di no shutdown con l'interfaccia di

configurazione modalità di attesa. Se l'interfaccia deve essere disattivata per

manutenzione o la risoluzione dei problemi, utilizzare il comando shutdown.

La configurazione di interfacce seriali di un router

Interfacce seriali vengono utilizzati per connettersi a reti WAN router a un

sito remoto o ISP.

Per configurare un interfaccia seriale attenersi alla seguente procedura:

1. Entrare in modalità di configurazione globale.

2. Entrare in modalità di interfaccia.

3. Specificare l'interfaccia di indirizzo e la maschera di sottorete.

4. Impostare la frequenza di clock DCE se un cavo è collegato. Saltare questo

passaggio se un DTE è collegato via cavo.

5. Attivare l'interfaccia.

Ogni interfaccia seriale collegata deve avere un indirizzo IP e la subnet mask

per instradare i pacchetti IP. Configurare l'indirizzo IP con i seguenti

comandi:

Router(config)#interface Serial 0/0/0

Router(config-if)#ip address ip_address netmask

Interfacce seriali richiedono un segnale di clock per controllare il calendario

delle comunicazioni. Nella maggior parte degli ambienti, un dispositivo DCE

come ad esempio un CSU / DSU fornirà l'orologio. Per impostazione predefinita,

i router Cisco sono dispositivi DTE, ma possono essere configurati come

dispositivi DCE. Di serie su link che sono direttamente collegati tra loro,

come nel nostro ambiente di laboratorio, una parte deve funzionare come DCE per

fornire un segnale Clocking. L'orologio è attivata e la velocità è specificato

con il comando clock rate. Alcuni bit tassi potrebbe non essere

disponibile su alcuni interfacce seriali. Questo dipende dalla capacità di

ciascuna interfaccia. In laboratorio, se una frequenza di clock deve essere

impostato su un interfaccia identificato come DCE, usa la frequenza di clock

56000. Come illustrato nella figura, i comandi che vengono utilizzati per

impostare una frequenza di clock e consentire una interfaccia seriale sono:

Router(config)#interface Serial 0/0/0

Router(config-if)#clock rate 56000

Router(config-if)#no shutdown

Una volta che le modifiche alla configurazione sono fatte per il router,

ricordati di utilizzare il comando show per verificare l'esattezza delle

modifiche, quindi salvare il cambiamento di configurazione come la

configurazione di avvio.

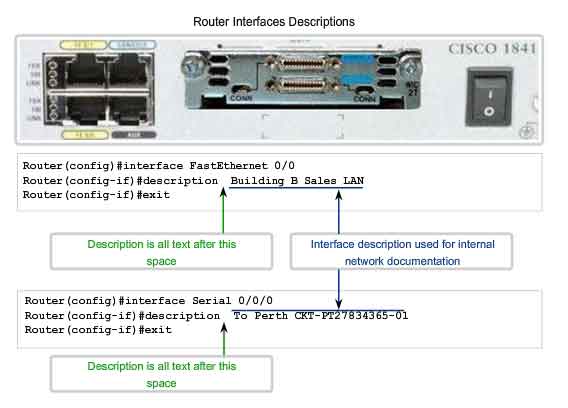

Come nome host aiuta a identificare il dispositivo su una rete, con

un'interfaccia descrizione indica la fine del l'interfaccia. Una descrizione di

ciò che l'interfaccia sia o dove si è collegato dovrebbe essere parte della

configurazione di ogni interfaccia. Questa descrizione può essere utile per la

risoluzione dei problemi. L'interfaccia descrizione apparirà nella produzione

di questi comandi: show startup-config, show running-config, e

show interfaces. Ad esempio, questa descrizione fornisce preziose informazioni

circa lo scopo di interfaccia:

Questa interfaccia è la porta d'ingresso per l'amministrazione LAN.

Una descrizione può aiutare a determinare la località o dispositivi collegati

all'interfaccia. Qui è un altro esempio:

Interfaccia F0 / 0 è collegata con il principale switch nell'edificio

d'amministrazione.

Quando personale di supporto in grado di identificare facilmente lo scopo di un

interfaccia o dispositivo collegato, possono più facilmente comprendere la

portata di un problema, e questo può portare al raggiungimento di una risoluzione

prima. Circuito e le informazioni di contatto può anche essere integrati nel

interfaccia di descrizione. La descrizione che segue per una interfaccia

seriale fornisce le informazioni l'amministratore di rete può essere necessario

prima di decidere di testare un circuito WAN. Questa descrizione indica il

punto in cui termina il circuito, il circuito dei documenti di identità, e il

numero di telefono della società che forniscono il circuito:

FR GAD1 a circuito ID: AA.HCGN.556460 DLCI 511 - supporto # 555,1212

Per creare una descrizione, usare il comando description. Questo esempio mostra

i comandi utilizzati per creare una descrizione per una interfaccia

FastEthernet:

HQ-switch1#configure terminal

HQ-switch1(config)#interface fa0/0

HQ-switch1(config-if)#description Connects to main switch in Building A

Una volta che la descrizione viene applicata ai interfaccia, utilizzare il

comando show interfaces per verificare la descrizione è corretta.

Configurazione di un interfaccia di uno switch

Uno switch LAN è un intermediario dispositivo che interconnette segmenti

all'interno di una rete. Pertanto, la fisica delle interfacce dello switch non

dispongono di indirizzi IP. A differenza di un router in cui il fisico interfacce

sono collegati a reti diverse, una interfaccia fisica a uno switch collega i

dispositivi all'interno di una rete. Switch interfacce sono anche abilitato di

default. Come mostrato nella figura 1 Switch, siamo in grado di assegnare

descrizioni ma che non hanno per consentire l'interfaccia. Per poter essere in

grado di gestire un switch, si assegna gli indirizzi per il dispositivo.

Con un indirizzo IP assegnato al passaggio, agisce come un dispositivo di

accoglienza. Una volta che l'indirizzo è assegnato, l'switch di accesso a

telnet, ssh o servizi web. L'indirizzo di un switch è assegnato ad una

interfaccia virtuale rappresentato come una interfaccia di Virtual LAN (VLAN).

Nella maggior parte dei casi, questa è l'interfaccia VLAN 1. Il passaggio in

figura 2, si assegna un indirizzo IP per l'interfaccia VLAN 1. Come la fisica

delle interfacce di un router, anche noi deve attivare questa interfaccia con

il comando di no shutdown. Come qualsiasi altro host, il passaggio necessita di

un indirizzo di gateway definiti a comunicare al di fuori della rete locale.

Come illustrato nella figura 2 Switch, si assegna questo gateway con il comando

ip default-gateway.

Verifica Connettività

Testare lo Stack

Il comando ping

Utilizzando il comando ping è un modo efficace per verificare la connettività. La prova è spesso definito come il test stack di protocollo, perché il comando ping si sposta da Layer 3 del modello OSI Layer 2 e Layer 1. Ping utilizza il protocollo ICMP per verificare la connettività.

Utilizzando ping in una sequenza di test

In questa sezione, verranno utilizzati i router IOS comando ping in un progetto di sequenza di passaggi a stabilire validi collegamenti, a cominciare dal singolo dispositivo e quindi di estendere alla LAN e, infine, a reti remote. Utilizzando il comando ping in questa sequenza ordinata, i problemi possono essere isolati. Il comando ping non sempre individuare la natura del problema, ma può aiutare ad identificare la fonte del problema, un primo passo importante nella risoluzione dei problemi di un errore di rete. Il comando ping fornisce un metodo per il controllo della stack del protocollo IPv4 e configurazione su un host. Vi sono strumenti aggiuntivi che possono fornire più informazioni rispetto a ping, come ad esempio Telnet o Trace, che verrà discusso più in dettaglio più avanti.

Indicatori ping IOS

Un ping da IOS sarà resa ad una delle indicazioni più per ogni echo ICMP che è stato inviato. I più comuni indicatori sono:

? ! - Indica il ricevimento di una risposta echo ICMP

? . - Indica un time out in attesa di una risposta

? U - un messaggio ICMP non raggiungibile è stato ricevuto

Il "!" (punto esclamativo) indica che il ping completata con successo e verifica la connettività Layer 3. "." (periodo) può indicare la presenza di problemi nella comunicazione. Ciò potrebbe indicare la connettività problema si è verificato qualche parte lungo il percorso. Esso può indicare anche un router lungo il percorso non hanno avuto un percorso per la destinazione e non ha ICMP inviare un messaggio di destinazione non raggiungibile. Esso può indicare anche ping che è stata bloccata dal dispositivo di sicurezza. "U" indica che un router lungo il percorso non hanno avuto un percorso per l'indirizzo di destinazione e risponde con un messaggio ICMP non raggiungibile.

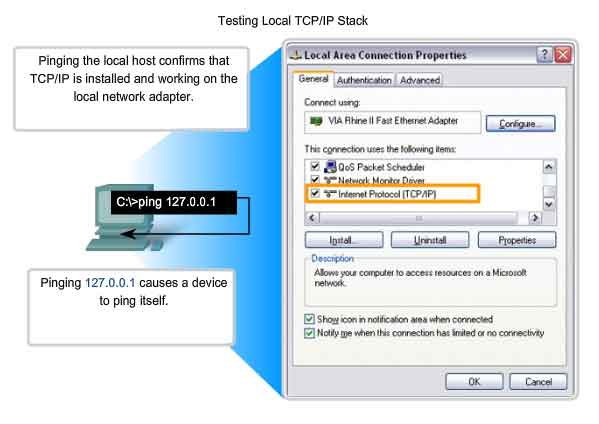

Test di loopback

Come un primo passo nella sequenza di prova, il comando ping viene utilizzato per verificare la configurazione IP interno in locale ospitante. Ricordo che questo test è effettuato utilizzando il comando ping su un indirizzo riservato chiamata di loopback (127.0.0.1). Questa verifica il corretto funzionamento dello stack di protocollo dal livello di rete a livello fisico - e indietro - senza mettere un segnale sui mezzi d'informazione.

Il comando Ping è inserito in una riga di comando.

Immettere il comando ping di loopback con questa sintassi:

C:>ping 127.0.0.1

La risposta di questo comando sarebbe simile a questo:

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Ping statistics for 127.0.0.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Il risultato indica che quattro pacchetti di test sono stati inviati - ogni 32 byte di dimensioni - e sono stati restituiti da host 127.0.0.1 in un arco di tempo di meno di 1 ms. TTL sta per Time to Live e definisce il numero di luppolo che il pacchetto di ping ha rimanenti prima che verrà abbandonato.

Testare l'assegnazione dell'interfaccia

Nello stesso modo in cui si utilizzano i comandi e le utility per verificare la configurazione di un host, devi imparare i comandi per verificare le interfacce di dispositivi di intermediario. IOS fornisce comandi per verificare il funzionamento di router e switch interfacce.

Verificare l'osservanza delle interfacce del router

Uno dei comandi più usati è il comando show ip interface brief. Questo fornisce una più abbreviata output con il comando show ip interface. Questo fornisce una sintesi delle principali informazioni per tutte le interfacce. Guardando il Router 1 cifra, possiamo vedere che mostra tutte le interfacce allegata sul router, l'indirizzo IP, se del caso, assegnate a ciascuna interfaccia, e la situazione operativa del l'interfaccia. Guardando la linea per la FastEthernet 0 / 0 interfaccia, vediamo che l'indirizzo IP è 192.168.254.254. Guardando le ultime due colonne, possiamo vedere il Layer 1 e Layer 2 status di interfaccia. Il up nella colonna Stato mostra che questa interfaccia è operativo a livello 1. Il up nella colonna protocollo indica che il protocollo Layer 2 è operativo. Nella stessa figura, noterà che le 0/0/1 interfaccia seriale non è stato attivato. Questo è indicato da administratively down nella colonna Stato. Questa interfaccia può essere attivato con il comando di arresto non.

Testare la connettività di un router

Come con un dispositivo fine, siamo in grado di verificare la connettività Layer 3 con il comandi ping e traceroute. Il router in figura 1, si può vedere campione uscite da un ping ad un host nella LAN locale e di una traccia a un host remoto attraverso la rete WAN.

Verificare le interfacce dello Switch

Passa l'esame della figura 1, si può vedere l'uso del comando show ip interface per verificare la condizione di passare le interfacce. Come avete imparato in precedenza, l'indirizzo IP per il passaggio è applicato ad una VLAN. In questo caso, l'interfaccia Vlan1 gli viene assegnato un indirizzo IP 192.168.254.250. Possiamo anche vedere che questa interfaccia è stata attivata ed è operativo. L'esame della FastEthernet0 / 1 interfaccia, si può vedere che questo è l'interfaccia verso il basso. Ciò indica che nessun dispositivo è collegato a l'interfaccia o le interfacce di rete dei dispositivi che è collegato non è operativo. In contrasto, le uscite per il FastEthernet0 / 2 e FastEthernet0 / 3 interfacce sono operative. Questo è indicato da entrambi sia dal protocollo sia dallo Stato e iscrizione essendo mostrato come up.

Testare la connettività degli Switch

Come gli altri ospiti, lo switch può testare la sua connettività Layer 3 con i comandi ping e traceroute. Switch1 la figura mostra anche un ping all'host locale e una traccia a un host remoto. Due cose importanti da tenere a mente che sono un indirizzo IP non è richiesta per un switch a svolgere il suo lavoro di trasmissione e telaio che il passaggio richiede un gateway per comunicare al di fuori della sua rete locale.

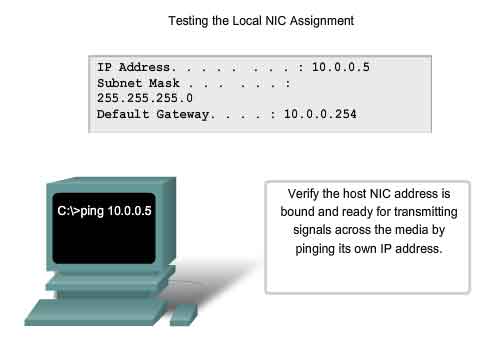

Il passo successivo nella sequenza di test è verificare che la scheda NIC indirizzo è vincolato al rispetto del indirizzo IPv4 e che la scheda NIC è pronta a trasmettere segnali attraverso i mezzi di informazione. In questo esempio, anche indicato in figura, dal presupposto che il indirizzo IPv4 assegnato a una scheda NIC è 10.0.0.5. Per verificare l'indirizzo IPv4, utilizzare la seguente procedura:

Dalla riga di comando, inserire il seguente:

C:>ping 10.0.0.5

A successful reply would resemble:

Reply from 10.0.0.5: bytes=32 time<1ms TTL=128

Reply from 10.0.0.5: bytes=32 time<1ms TTL=128

Reply from 10.0.0.5: bytes=32 time<1ms TTL=128

Reply from 10.0.0.5: bytes=32 time<1ms TTL=128

Ping statistics for 10.0.0.5:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Questo test verifica che il driver della scheda NIC e la maggior parte del NIC sono hardware funziona correttamente. Esso inoltre verifica che l'indirizzo IP sia correttamente vincolato al rispetto del NIC, senza mettere un segnale sui mezzi d'informazione. Se questo test non riesce, è probabile che vi siano problemi con la scheda NIC hardware e software del driver che possono richiedere la reinstallazione di uno o di entrambi. Questa procedura dipende dal tipo di accoglienza e il suo sistema operativo.

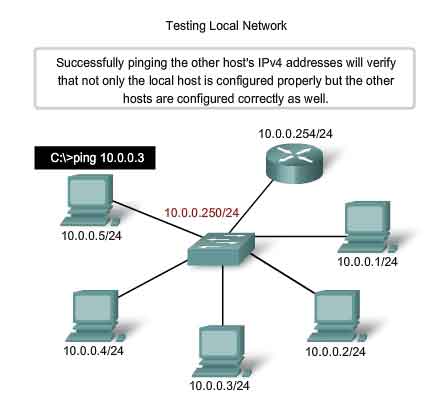

Testare la rete locale

L'ordine del giorno di test della sequenza di prova è di host della LAN locale. Con successo il ping di host remoto verifica che sia l'host locale (il router in questo caso) e l'host remoto sono configurati correttamente. Questa prova è condotta con il ping di ogni ospite uno per uno sulla LAN. Se un host risponde con Destinazione irraggiungibile, nota che l'indirizzo non è riuscita e continuare a eseguire il ping del altri host sulla LAN. Un altro messaggio di errore è richiesta scaduta. Ciò indica che nessuna risposta è stata effettuata il tentativo di ping nel periodo di tempo predefinito che indica che la latenza di rete può essere un problema.

Ping esteso

Di esaminare questo IOS offre un "esteso" il modo di comando ping. Questa modalità è entrato digitando ping in modalità privilegiata EXEC, al prompt dei comandi CLI senza una destinazione indirizzo IP. Una serie di istruzioni vengono poi presentati come illustrato in questo esempio. Premendo Invio accetta i valori di default indicato.

Router#ping

Protocol [ip]:

Target IP address:10.0.0.1

Repeat count [5]:

Datagram size [100]:

Timeout in seconds [2]:5

Extended commands [n]: n

Immissione di un più lungo periodo di timeout da quella predefinita consente di eventuali problemi di latenza per essere rilevati. Se il ping test è successo con un valore più, esiste una connessione tra i padroni di casa, ma la latenza può essere un problema sulla rete. Si noti che entrano "y" per la "estensione comandi" prompt dei comandi fornisce più opzioni che sono utili per la risoluzione dei problemi - potrete esplorare queste opzioni in laboratorio e Packet Tracer attività.

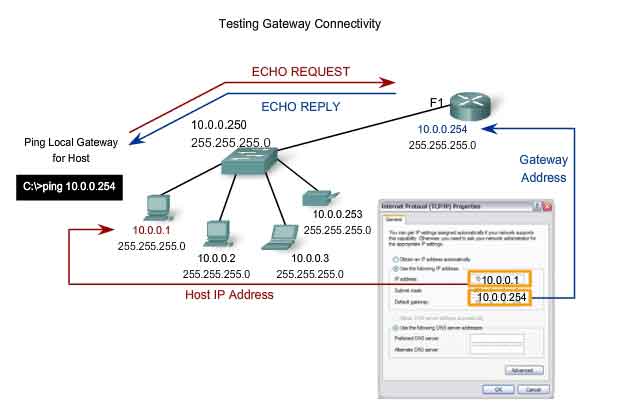

Testare gateway e la connettività remota

Il passo successivo nella sequenza di test è quello di utilizzare il comando ping per verificare che un host locale in grado di connettersi con un indirizzo di gateway. Ciò è estremamente importante perché il gateway è l'host di ingresso e di uscita per la rete più ampia. Se il comando ping restituisce una risposta di successo, la connettività verso gateway è verificato. Per cominciare, scegli una stazione come fonte dispositivo. In questo caso, abbiamo scelto 10.0.0.1, come mostrato in figura. Utilizzare il comando ping per raggiungere l'indirizzo del gateway, in questo caso, 10.0.0.254.

C:>ping 10.0.0.254

Il gateway indirizzo IPv4 dovrebbero essere facilmente disponibili nella rete di documentazione, ma, se esso non è disponibile, utilizzare il comando ipconfig per scoprire l'indirizzo IP del gateway.

Testare Next Hop Route

In un router, usa il IOS per testare il salto successivo dei singoli percorsi. Come avete imparato, ogni percorso ha il salto successivo elencati nella tabella di routing. Per determinare il salto successivo, esaminare la tabella di routing da l'output dello show ip route comando. Frame che trasportano i pacchetti che sono diretti verso la destinazione di rete elencati nella tabella di routing vengono inviati al dispositivo che rappresenta il salto successivo. Se il salto successivo non è accessibile, il pacchetto verrà eliminato. Per eseguire il test della prossima hop, di determinare le opportune percorso per la destinazione e tenta di eseguire il ping del gateway predefinito o adeguato per il salto successivo nel percorso che la tabella di routing. Un ping non indica che vi possa essere una configurazione hardware o problema. Tuttavia, il ping può inoltre essere vietato di sicurezza nel dispositivo. Se il gateway di prova non riesce, indietro di un passo nella sequenza di prova e un altro host nella LAN locale per verificare che il problema non è la fonte di accoglienza. Quindi verificare l'indirizzo del gateway con l'amministratore di rete al fine di garantire che il corretto indirizzo è in fase di collaudo. Se tutti i dispositivi sono configurati correttamente, verificare il cablaggio fisico al fine di garantire che sia sicuro e collegati in modo corretto. Mantenere una corretta registrazione di ciò che tentativi sono stati fatti per verificare la connettività. Questo aiuterà nella soluzione di questo problema e, forse, i futuri problemi.

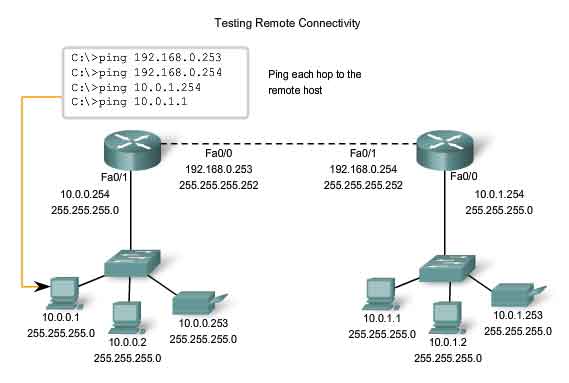

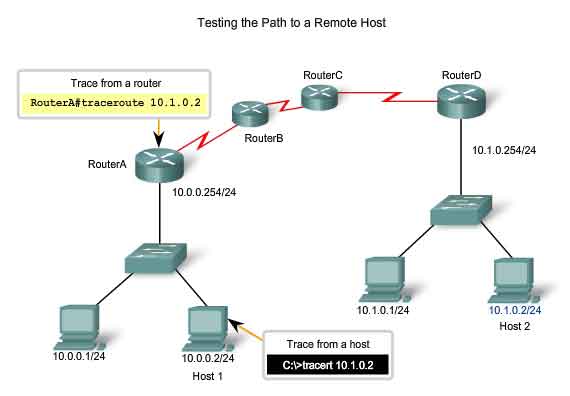

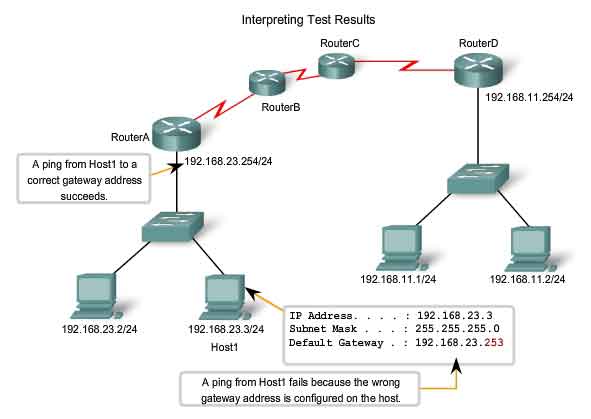

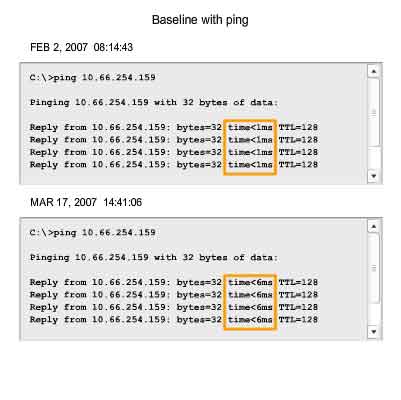

Testare gli hosts remoti